Iklan

Sesekali varian malware baru muncul sebagai pengingat cepat bahwa taruhan keamanan selalu meningkat. Trojan perbankan QakBot / Pinkslipbot adalah salah satunya. Malware, bukan konten dengan memanen kredensial perbankan, sekarang dapat berlama-lama dan bertindak sebagai server kontrol - lama setelah produk keamanan menghentikan tujuan aslinya.

Bagaimana OakBot / Pinkslipbot tetap aktif? Dan bagaimana Anda bisa menghapusnya sepenuhnya dari sistem Anda?

QakBot / Pinkslipbot

Trojan perbankan ini memiliki dua nama: QakBot dan Pinkslipbot. Malware itu sendiri bukan hal baru. Ini pertama kali digunakan pada akhir 2000-an, tetapi masih menyebabkan masalah lebih dari satu dekade kemudian. Sekarang, Trojan telah menerima pembaruan yang memperpanjang aktivitas berbahaya, bahkan jika produk keamanan membatasi tujuan aslinya.

Infeksi menggunakan universal plug-and-play (UPnP) untuk membuka port dan memungkinkan koneksi masuk dari siapa pun di internet. Pinkslipbot kemudian digunakan untuk memanen kredensial perbankan. Array alat jahat yang biasa: keyloggers, pencuri kata sandi, serangan browser MITM, pencurian sertifikat digital, kredensial FTP dan POP3, dan banyak lagi. Malware mengontrol botnet yang diperkirakan mengandung lebih dari 500.000 komputer. (

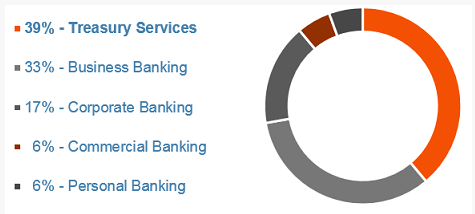

Apa itu botnet? Apakah PC Anda Zombie? Dan Apa Itu Komputer Zombie? [MakeUseOf Menjelaskan]Pernahkah Anda bertanya-tanya dari mana semua spam Internet berasal? Anda mungkin menerima ratusan email sampah yang difilter spam setiap hari. Apakah itu berarti ada ratusan dan ribuan orang di luar sana, duduk ... Baca lebih banyak )Malware ini terutama berfokus pada sektor perbankan A.S., dengan 89 persen perangkat yang terinfeksi ditemukan di fasilitas perbendaharaan, perusahaan, atau komersial.

Varian Baru

Peneliti di McAfee Labs ditemukan varian Pinkslipbot baru.

“Karena UPnP menganggap aplikasi dan perangkat lokal dapat dipercaya, ia tidak menawarkan perlindungan keamanan dan cenderung disalahgunakan oleh mesin apa pun yang terinfeksi di jaringan. Kami telah mengamati beberapa proksi server kontrol Pinkslipbot yang dihosting di komputer terpisah di rumah yang sama jaringan serta apa yang tampaknya menjadi hotspot Wi-Fi publik, ”kata McAfee Peneliti Anti-Malware Sanchit Karve. “Sejauh yang kami tahu, Pinkslipbot adalah malware pertama yang menggunakan mesin yang terinfeksi sebagai server kontrol berbasis HTTPS dan malware berbasis eksekusi kedua yang menggunakan UPnP untuk penerusan port setelah worm Conficker terkenal pada tahun 2008. ”

Akibatnya, tim peneliti McAfee (dan lain-lain) berusaha menentukan dengan tepat bagaimana mesin yang terinfeksi menjadi proxy. Para peneliti percaya tiga faktor memainkan peran penting:

- Alamat IP yang berlokasi di Amerika Utara.

- Koneksi internet berkecepatan tinggi.

- Kemampuan untuk membuka port pada gateway internet menggunakan UPnP.

Misalnya, malware mengunduh gambar menggunakan layanan Comcast’sSpeed Test untuk memeriksa ulang apakah ada bandwidth yang cukup.

Setelah Pinkslipbot menemukan mesin target yang sesuai, malware mengeluarkan paket Simple Service Discovery Protocol untuk mencari Perangkat Gateway Internet (IGD). Pada gilirannya, IGD diperiksa untuk konektivitas, dengan hasil positif melihat penciptaan aturan penerusan porta.

Akibatnya, setelah pembuat malware memutuskan apakah sebuah mesin cocok untuk infeksi, sebuah biner Trojan mengunduh dan menyebarkannya. Ini bertanggung jawab untuk komunikasi proxy server kontrol.

Sulit dihilangkan

Sekalipun paket anti-virus atau anti-malware Anda berhasil mendeteksi dan menghapus QakBot / Pinkslipbot, ada kemungkinan ia masih berfungsi sebagai proxy server kontrol untuk malware tersebut. Komputer Anda mungkin masih rentan, tanpa Anda sadari.

“Aturan penerusan port yang dibuat oleh Pinkslipbot terlalu umum untuk dihapus secara otomatis tanpa risiko kesalahan konfigurasi jaringan yang tidak disengaja. Dan karena sebagian besar malware tidak mengganggu port-forwarding, solusi anti-malware mungkin tidak mengembalikan perubahan seperti itu, ”kata Karve. "Sayangnya, ini berarti bahwa komputer Anda mungkin masih rentan terhadap serangan dari luar bahkan jika produk antimalware Anda telah berhasil menghapus semua binari Pinkslipbot dari sistem Anda."

Malware ini memiliki fitur cacing-capabilites Virus, Spyware, Malware, dll. Dijelaskan: Memahami Ancaman DaringKetika Anda mulai berpikir tentang semua hal yang bisa salah saat menjelajah Internet, web mulai terlihat seperti tempat yang cukup menakutkan. Baca lebih banyak , yang berarti dapat mereplikasi diri melalui drive jaringan bersama dan media yang dapat dilepas lainnya. Menurut peneliti IBM X-Force, hal itu menyebabkan penguncian Active Directory (AD), memaksa karyawan organisasi perbankan yang terkena dampak offline selama berjam-jam pada suatu waktu.

Panduan Penghapusan Pendek

McAfee telah merilis Pinkslipbot Control Server Proxy Detection dan Port-Forwarding Removal Tool (atau PCSPDPFRT, singkatnya... Saya bercanda). Alat ini tersedia untuk diunduh disini. Selain itu, tersedia panduan pengguna singkat sini [PDF].

Setelah Anda mengunduh alat, klik kanan dan Jalankan sebagai administrator.

Alat ini secara otomatis memindai sistem Anda dalam "mode deteksi". Jika tidak ada aktivitas berbahaya, alat akan secara otomatis menutup tanpa membuat perubahan apa pun pada konfigurasi sistem atau router Anda.

Namun, jika alat mendeteksi elemen berbahaya, Anda cukup menggunakan /del perintah untuk menonaktifkan dan menghapus aturan port-forwarding.

Menghindari Deteksi

Agak mengejutkan melihat Trojan perbankan dengan kecanggihan ini.

Selain dari worm Conficker yang disebutkan di atas, "informasi tentang penggunaan jahat UPnP oleh malware masih langka." Lebih tepatnya, ini adalah sinyal yang jelas bahwa perangkat IoT yang memanfaatkan UPnP adalah target yang sangat besar (dan kerentanan). Ketika perangkat IoT menjadi mana-mana, Anda harus mengakui bahwa penjahat cyber memiliki peluang emas. (Bahkan lemari es Anda berisiko! Samsung's Smart Fridge Baru Pwned. Bagaimana Dengan Sisa Rumah Pintar Anda?Kerentanan dengan kulkas pintar Samsung ditemukan oleh perusahaan infosec Pen Test Parters yang berbasis di Inggris. Implementasi enkripsi SSL oleh Samsung tidak memeriksa validitas sertifikat. Baca lebih banyak )

Tetapi sementara Pinkslipbot transisi ke varian malware yang sulit dihilangkan, ia masih berada di peringkat # 10 dalam jenis malware finansial yang paling lazim. Posisi teratas masih dipegang oleh Klien Maximus.

Mitigasi tetap menjadi kunci untuk menghindari malware finansial, baik itu bisnis, perusahaan, atau pengguna rumahan. Pendidikan dasar melawan phishing Cara Menemukan Email PhishingMenangkap email phishing itu sulit! Penipu berpose seperti PayPal atau Amazon, mencoba mencuri kata sandi dan informasi kartu kredit Anda, apakah penipuan mereka hampir sempurna. Kami menunjukkan kepada Anda bagaimana cara menemukan penipuan. Baca lebih banyak dan bentuk lain dari aktivitas jahat yang ditargetkan Bagaimana Scammers Menggunakan Email Phising untuk Menargetkan SiswaJumlah penipuan yang ditujukan kepada siswa sedang meningkat dan banyak yang jatuh ke dalam perangkap ini. Inilah yang perlu Anda ketahui dan apa yang harus Anda lakukan untuk menghindarinya. Baca lebih banyak pergi cara besar untuk menghentikan jenis infeksi ini memasuki suatu organisasi - atau bahkan rumah Anda.

Terkena Pinkslipbot? Apakah itu di rumah atau di organisasi Anda? Apakah Anda dikunci dari sistem Anda? Beri tahu kami pengalaman Anda di bawah ini!

Kredit Gambar: akocharm via Shutterstock

Gavin adalah Penulis Senior untuk MUO. Dia juga Editor dan Manajer SEO untuk situs saudara perempuan yang berfokus pada crypto MakeUseOf, Blocks Decoded. Ia memiliki gelar BA (Hons), Menulis Kontemporer dengan Praktik Seni Digital yang dijarah dari perbukitan Devon, serta lebih dari satu dekade pengalaman menulis profesional. Dia menikmati banyak teh.