Iklan

Sekarang, kita semua harus menyadari bahaya mengamankan jaringan dengan WEP, yang Saya menunjukkan sebelumnya bagaimana Anda bisa meretas dalam 5 menit Cara Meretas Jaringan WEP Anda Sendiri untuk Mengetahui Seberapa Tidak Amannya Jaringan ituKami terus-menerus memberi tahu Anda bahwa menggunakan WEP untuk 'mengamankan' jaringan nirkabel Anda benar-benar permainan bodoh, namun orang masih melakukannya. Hari ini saya ingin menunjukkan kepada Anda betapa tidak amannya WEP sebenarnya, dengan... Baca selengkapnya . Sarannya selalu menggunakan WPA atau WPA2 untuk mengamankan jaringan Anda, dengan kata sandi yang panjang yang tidak dapat diretas secara brutal.

Nah, ternyata ada backdoor yang signifikan di sebagian besar router yang dapat dieksploitasi – dalam bentuk teknologi yang disebut WPS. Baca terus untuk mengetahui cara kerja peretasan, cara menguji jaringan Anda sendiri, dan apa yang dapat Anda lakukan untuk mencegahnya.

Latar belakang

WPA sendiri cukup aman. Frasa sandi hanya dapat dipecahkan melalui kekerasan, sehingga hanya dapat diretas secara realistis jika Anda memilih frasa sandi satu kata yang lemah.

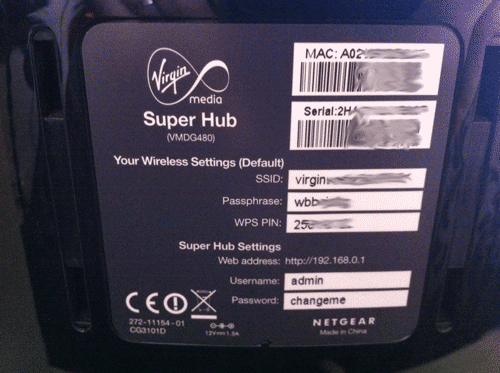

WPS di sisi lain adalah teknologi yang dibangun di sebagian besar router wifi yang memungkinkan Anda untuk dengan mudah melewati kata sandi WPA dengan menggunakan PIN fisik yang tertulis di sisi perute, atau tombol yang dapat Anda tekan di kedua perangkat untuk memasangkan mereka.

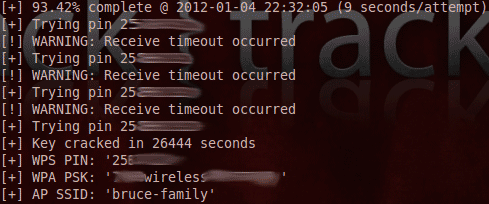

Ternyata PIN WPS- kode numerik 8 digit yang sangat sedikit – sangat rentan terhadap serangan brute force. Dengan asumsi router rentan dan sinyal bagus, PIN WPS dapat diretas hanya dalam 2 jam. Setelah PIN WPS diperoleh, frasa sandi WPA juga terungkap.

Penculik, dirilis oleh Craig Heffner dan tersedia untuk diunduh di Google Code, adalah implementasi praktis yang dapat Anda arahkan dan potret pada jaringan yang layak. Ini video aksinya (lewati sampai akhir jika Anda hanya ingin melihat seluruh frasa sandi diungkapkan kepada penyerang):

Stefan Viehböck juga menemukan kerentanan yang sama secara mandiri dan telah merilis alat serupa yang dapat Anda unduh. Berikut video aplikasi Stefan beraksi:

Mengurangi Serangan

Ada beberapa metode untuk mengurangi serangan. Yang pertama adalah menonaktifkan sepenuhnya opsi WPS di router Anda. Sayangnya, ini tidak mungkin di setiap router dan biasanya diaktifkan secara default, sehingga pengguna yang tidak paham teknologi rentan di sini.

Tidak hanya itu, tetapi saya menemukan bahwa di router saya, opsi untuk NONAKTIFKAN PIN WPS tidak benar-benar menonaktifkan PIN yang tertulis di sisi router – hanya PIN yang ditentukan pengguna. Saya mengutip:

Saat dinonaktifkan, pengguna masih dapat menambahkan klien nirkabel melalui WPS dengan metode Tombol Tekan atau Nomor PIN.

Jadi dalam beberapa kasus, sepertinya ini adalah backdoor permanen yang tidak dapat dimitigasi oleh pengaturan pengguna saja.

Opsi kedua adalah menonaktifkan jaringan nirkabel sepenuhnya pada perangkat yang rentan, meskipun jelas ini tidak akan menjadi pilihan yang layak bagi sebagian besar pengguna yang membutuhkan fungsionalitas wifi untuk laptop dan ponsel perangkat.

Pengguna tingkat lanjut di antara Anda mungkin berpikir saat ini tentang pemfilteran alamat MAC untuk menyiapkan daftar spesifik perangkat diizinkan untuk bergabung dengan jaringan – tetapi ini dapat dengan mudah dielakkan dengan memalsukan alamat MAC dari yang diizinkan perangkat.

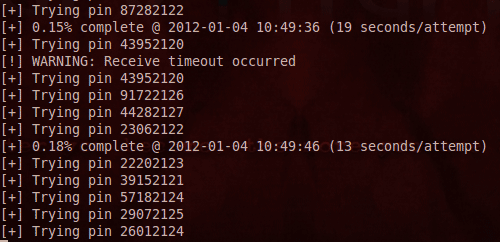

Akhirnya, perangkat dapat memulai penguncian ketika upaya gagal berturut-turut terdeteksi. Ini tidak sepenuhnya mengurangi serangan, tetapi meningkatkan waktu yang dibutuhkan untuk menyelesaikannya secara signifikan. Saya percaya router Netgear memiliki blok built-in 5 menit otomatis, tetapi dalam pengujian saya ini hanya meningkatkan waktu serangan yang diperlukan paling lama sekitar satu hari.

Pembaruan firmware dapat meningkatkan waktu pemblokiran perangkat, sehingga secara eksponensial meningkatkan total waktu yang diperlukan untuk serangan), tetapi ini perlu dilakukan oleh pengguna (tidak mungkin untuk sebagian besar pengguna) atau dilakukan secara otomatis ketika router dimulai ulang (seperti yang sering terjadi pada kabel jasa).

Cobalah sendiri

Bagi mereka yang ingin menguji kerentanan pengaturan rumah mereka sendiri, Anda dapat memperoleh kode terbaru dari proyek Reaver di Google Code. Anda memerlukan beberapa rasa Linux untuk mengujinya (saya sarankan Mundur), serta kartu yang memungkinkan pemantauan wifi bebas dan rangkaian perangkat lunak driver/aircrack yang sesuai. Jika Anda dapat mengikuti tutorial terakhir saya di Pembobolan WEP Cara Meretas Jaringan WEP Anda Sendiri untuk Mengetahui Seberapa Tidak Amannya Jaringan ituKami terus-menerus memberi tahu Anda bahwa menggunakan WEP untuk 'mengamankan' jaringan nirkabel Anda benar-benar permainan bodoh, namun orang masih melakukannya. Hari ini saya ingin menunjukkan kepada Anda betapa tidak amannya WEP sebenarnya, dengan... Baca selengkapnya , ini juga akan berhasil.

Setelah mengunduh paket, navigasikan ke direktori dan ketik (mengganti XXXX dengan nomor versi saat ini, atau ingat Anda dapat menekan TAB agar konsol melengkapi perintah secara otomatis untuk Anda dengan nama file yang cocok):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./konfigurasi. membuat. membuat menginstal. airmon-ng mulai wlan0.

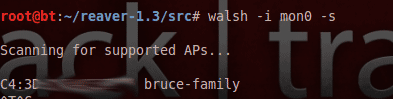

Anda akan melihat sesuatu tentang antarmuka mon0 yang sedang dibuat. Untuk memindai jaringan yang sesuai, gunakan:

walsh -i mon0.

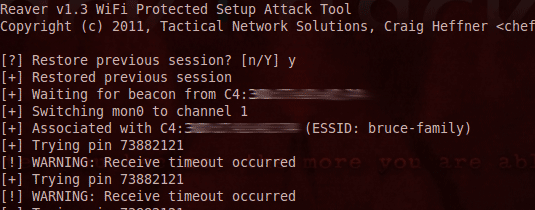

dan untuk memulai serangan reaver, ketik (ganti BSSID dengan BSSID heksadesimal dari jaringan target):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Tak perlu dikatakan bahwa ini akan menjadi tindak pidana penipuan kawat yang serius untuk melakukan di jaringan apa pun yang Anda tidak memiliki izin eksplisit untuk mengujinya.

Penyelesaian masalah

Pastikan untuk memeriksa wiki Reaver untuk FAQ yang lebih lengkap. Masalah paling umum yang saya temukan adalah sinyal yang terlalu lemah, yang berarti jabat tangan WPS penuh tidak akan pernah terjadi selesai, atau PIN yang sama diulang bersama dengan batas waktu – ini karena router 5 menit penguncian.

Saya membiarkan perangkat lunak berjalan, dan setelah beberapa waktu itu akan mencoba beberapa PIN lagi, sampai jaringan rumah saya rusak dalam waktu kurang dari 8 jam, dan 20 frasa sandi tanda baca campuran aalfanumerik yang telah saya atur dengan rajin terungkap pada layar.

Haruskah Anda Khawatir?

Ini masih merupakan serangan baru, tetapi penting bagi Anda untuk menyadari bahayanya dan tahu bagaimana melindungi diri sendiri. Jika Anda menemukan router Anda rentan, dan memiliki nomor dukungan untuk dihubungi, saya sarankan Anda bertanya kepada mereka berapa lama sampai pembaruan firmware yang sesuai tersedia, atau bagaimana Anda dapat melanjutkan proses peningkatan jika tersedia sudah.

Beberapa pengguna akan dapat dengan mudah mencegah serangan ini dengan perubahan pengaturan sederhana, tetapi untuk sebagian besar jumlah router yang digunakan ini adalah pintu belakang permanen yang hanya akan dikurangi oleh pembaruan firmware agak.

Beri tahu kami di komentar jika Anda memiliki pertanyaan atau berhasil mencoba ini di wifi Anda sendiri.

James memiliki gelar BSc dalam Artificial Intelligence, dan bersertifikat CompTIA A+ dan Network+. Dia adalah pengembang utama MakeUseOf, dan menghabiskan waktu luangnya bermain paintball dan permainan papan VR. Dia telah membangun PC sejak dia masih kecil.