Iklan

Ransomware berkembang A History of Ransomware: Di mana Ia Mulai & Ke Mana PergiTanggal Ransomware dari pertengahan 2000-an dan seperti banyak ancaman keamanan komputer, berasal dari Rusia dan Eropa Timur sebelum berkembang menjadi ancaman yang semakin kuat. Tapi apa yang ada di masa depan untuk ransomware? Baca lebih banyak . Saya mendengar Anda menangis, "Berkembang lagi?" Yang saya katakan, "Ya, teman-teman, dan Anda sebaiknya berhati-hati ..." Karena kali ini, ransomware bergerak dari akarnya 3 Ketentuan Keamanan Penting yang Perlu Anda PahamiBingung dengan enkripsi? Bingung oleh OAuth, atau membatu oleh Ransomware? Mari kita memoles beberapa istilah keamanan yang paling umum digunakan, dan persis apa artinya. Baca lebih banyak sebagai alat penjahat dan penjahat menjadi industri jasa yang mengkhawatirkan.

Segera akan ada garis yang ditentukan antara pencipta ransomware, dan mereka yang mendistribusikan ransomware ke masyarakat luas. Di beberapa tempat, ransomware-as-a-service diiklankan sebagai alat pendidikan. Di negara lain, ini hanyalah sarana untuk mencapai tujuan, karena pedagang ransomware mengumpulkan 20 persen dari uang tebusan yang diterima.

#Ransomware-as-a-Service (RaaS) sekarang tersedia di Internet #DarkWeb untuk 'Tujuan Pendidikan' #hacking#keamanan cyber#infosec#malware

- TheCyberSecurityHub (@TheCyberSecHub) 5 Februari 2017

Menang-Menang

Proliferasi akses mudah adalah situasi win-win untuk pengembang dan distributor malware. ini sama sekali membenci orang lain Situs Web Ultimate Ransomware Yang Harus Anda KetahuiRansomware adalah ancaman yang berkembang, dan Anda harus melakukan apa saja untuk mencegahnya. Apakah Anda memerlukan info atau butuh bantuan setelah terkena ransomware, sumber yang luar biasa ini dapat membantu. Baca lebih banyak . Varian malware telah lama dijual, dan tidak hanya untuk penawar tertinggi. Jaringan distribusi malware yang dikomersialkan seharusnya tidak mengejutkan, dan layanan Pay-per-Install telah lama memainkan peran integral dalam pasar malware modern.

Pelaku kejahatan hanya menentukan jumlah mentah dari sistem korban (termasuk distribusi geografis tertentu, jika diinginkan) yang sesuai dengan anggaran mereka, menyediakan layanan PPI dengan pembayaran dan malware yang dapat dieksekusi dari pilihan penjahat, dan dalam waktu singkat malware mereka diinstal pada ribuan baru sistem. Di pasar saat ini, seluruh biaya proses uang per host target - cukup murah untuk botmaster sederhana membangun kembali barisan mereka dari awal di hadapan para pembela HAM yang meluncurkan upaya-upaya yang luas, energetik, dan dapat diturunkan. — Mengukur Pay-per-Install: Komoditi Distribusi Malware, IMDEA Software Institute

Ransomware adalah pilihan yang jelas untuk pengembangan kriminal. Mengingat kesulitan yang hampir tak tertandingi untuk menghapus infeksi crypto-ransomware Kalahkan Scammers Dengan Alat Dekripsi Ransomware IniJika Anda telah terinfeksi oleh ransomware, alat dekripsi gratis ini akan membantu Anda membuka kunci dan memulihkan file Anda yang hilang. Jangan tunggu sebentar! Baca lebih banyak Bersama dengan metode pembayaran Bitcoin langsung, langsung, dan pada dasarnya tidak bisa dilacak Cybercrime Goes Offline: Peran Bitcoin Dalam Tebusan dan Pemerasan Baca lebih banyak , ransomware-as-a-service (RaaS) telah ada di kartu untuk beberapa waktu.

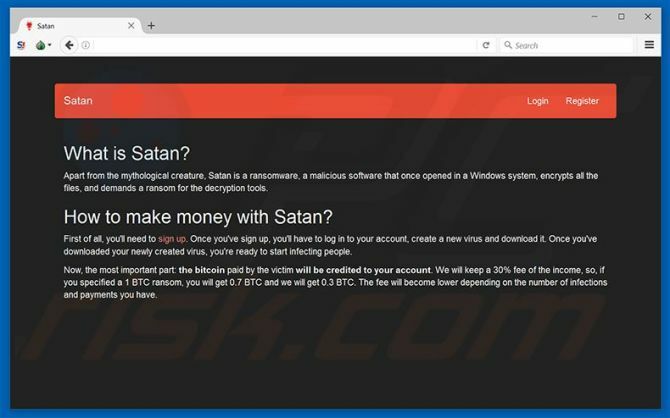

Setan

Peneliti malware independen @ Xylit0l menemukan ransomware Setan. Varian ini menggunakan kriptografi RSA-2048 dan AES-256, sehingga pada dasarnya - setidaknya dengan daya komputasi saat ini - tidak dapat dipecahkan. Meskipun enkripsi sangat kuat, Setan dinyatakan tidak diperhatikan, meminta tebusan antara $ 500 hingga $ 1.500, yang harus dibayar dalam Bitcoin. Namun, penelitian menunjukkan bahwa Setan ransomware distributor tidak benar-benar membuat yang baik pada pembayaran, menggambarkan bahaya berurusan dengan penjahat.

Baru #RaaShttps://t.co/wbqn2GOuvopic.twitter.com/skTTNCDbod

- Xylitol (@ Xylit0l) 18 Januari 2017

Investigasi lebih lanjut mengungkapkan bahwa Setan adalah ransomware-sebagai-layanan, menawarkan kit ransomware yang dapat digunakan gratis. Calon pengguna hanya perlu mendaftarkan akun di situs sebelum mendapatkan akses ke ransomware kit. Pengembang ransomware hanya meminta agar distributor setuju untuk berpisah dengan 30 persen dari pendapatan yang dihasilkan oleh kit. Di bawah ini adalah halaman login Setan ransomware, lengkap dengan "kontrak" biaya 30 persen.

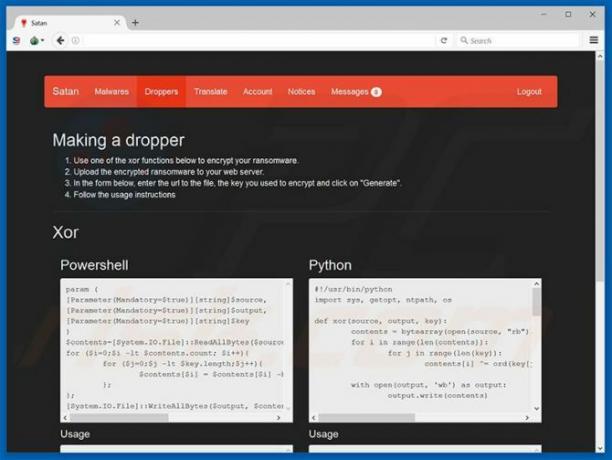

Ini adalah layanan komprehensif juga, tidak berhenti hanya dengan ransomware. Situs Satan RaaS datang dengan instruksi terperinci tentang cara membuat proxy gateway untuk memastikan anonimitas, bagaimana caranya membuat penetes terenkripsi, layanan terjemahan, halaman ikhtisar akun, catatan untuk pelacakan korban, dan pesan naik.

Apakah Setan Ransomware Setan?

Meskipun ancaman yang ditawarkan oleh ransomware bervariasi dari strain ke strain, penting untuk memahami betapa berbahayanya bahkan kit gratis dapat.

Silinder menyelesaikan penghancuran komprehensif dari Setan ransomware. Mereka menemukan bahwa "biner aktual dienkripsi dan mengandung banyak teknik anti-debugging dan anti-analisis untuk membuat analisis dinamis dan statis menjadi sulit. Kemungkinan besar, pembuat malware sudah memiliki perpustakaan yang tersedia untuk teknik ini yang mereka sertakan dalam malware mereka, karena mereka telah terlihat di malware lain sebelumnya. "

Setan ransomware mungkin gratis, tetapi itu adalah bagian dari malware canggih yang dikembangkan secara profesional yang dilepaskan ke tangan anak-anak. Saya bahkan tidak akan mengajukan pertanyaan tentang tanggung jawab dan moralitas, karena saya pikir kita bisa setuju mereka berdua diperdebatkan.

Setan Datang Dengan Teman

Setan bukan satu-satunya RaaS di luar sana. Setidaknya ada delapan layanan lain, menawarkan kit ransomware yang berbeda dan menuntut pemotongan.

- Racun - Salah satu kit ransomware-as-a-service pertama, memungkinkan pembuatan executable yang masih terbang di bawah radar suite antivirus utama. Menyimpan 20 persen uang tebusan yang dikumpulkan.

- Fakben - Memerintahkan biaya masuk $ 50. Penerima menerima akses ke berbagai alat kustomisasi ransomware. Itu pengembang juga menjual-up kit eksploit mereka Inilah Cara Mereka Meretas Anda: Dunia Keruh Kit EksploitasiScammers dapat menggunakan suite perangkat lunak untuk mengeksploitasi kerentanan dan membuat malware. Tapi apa ini kit exploit? Mereka berasal dari mana? Dan bagaimana mereka bisa dihentikan? Baca lebih banyak , serta menjaga 10 persen dari semua tebusan yang diterima.

- Encryptor RaaS - Menawarkan calon pengguna retainer minimal 5 persen. Selain itu, setiap korban ditunjuk alamat Bitcoin individu untuk melacak pembayaran.

- ORX Locker - Alih-alih menerima tebusan secara langsung, semua pembayaran diproses oleh vendor pihak ketiga. Selain itu, ORX menginstal klien TOR untuk memfasilitasi pembayaran.

- Ransom32 - Selangkah di atas "para pesaing," menawarkan ransomware Javascript kepada pelanggannya Ancaman Keamanan Baru Anda untuk 2016: JavaScript RansomwareLocky ransomware telah mengkhawatirkan para peneliti keamanan, tetapi sejak menghilang singkat dan kembali sebagai ancaman ransomware JavaScript lintas platform, banyak hal telah berubah. Tetapi apa yang dapat Anda lakukan untuk mengalahkan ransomware Locky? Baca lebih banyak . Pengguna juga dapat memilih untuk menargetkan kinerja sistem pengguna selama proses enkripsi. Payloadnya adalah 22 MB, yang agak besar. Namun, seperti yang tertulis dalam JavaScript, Pengguna Windows, Mac, dan Linux dapat ditargetkan Jangan Jatuh dari Scammers: Panduan Untuk Ransomware & Ancaman Lainnya Baca lebih banyak .

- AlphaLocker - Dianggap sebagai salah satu kit RaaS paling profesional. Pengembang menjual paket gabungan ransomware unik, master decryptor binary, dan panel admin hanya dengan $ 65. Selain itu, ransomware menerima pembaruan kode reguler untuk tetap di depan suite antivirus.

- Janus - Kit RaaS yang relatif baru. Hal ini memungkinkan untuk membangun kustom Petya Akankah The Petya Ransomware Retak Membawa Kembali File Anda?Varian ransomware baru, Petya, telah dipecahkan oleh korban yang marah. Ini adalah kesempatan untuk mengatasinya pada penjahat cyber, karena kami menunjukkan kepada Anda cara membuka kunci data tebusan Anda. Baca lebih banyak dan Mischa ransomware. Janus memiliki sistem pembayaran yang unik dimana pengembang mengambil pembayaran berdasarkan volume tebusan mingguan. Selanjutnya, ransomware dibundel. Jika Petya gagal menginstal, upaya akan dilakukan dengan Mischa.

- Air Mata Tersembunyi - Hidden Tear adalah satu-satunya kit yang awalnya dirancang sebagai alat pendidikan. Sumber diposting di GitHub untuk memungkinkan pihak yang berkepentingan kesempatan untuk memahami cara kerja ransomware. Sayangnya, itu dibajak, dan lebih dari 20 varian sekarang ada.

Opsi-opsi ini merupakan masalah serius. Bilah entri untuk ransomware tingkat lanjut sekarang sangat rendah. Selanjutnya ada tidak ada jaminan bahwa file yang dienkripsi akan dikembalikan 5 Alasan Mengapa Anda Tidak Harus Membayar Ransomware ScammersRansomware menakutkan dan Anda tidak ingin terkena dampaknya - tetapi bahkan jika Anda melakukannya, ada alasan kuat mengapa Anda TIDAK harus membayar tebusan kata! Baca lebih banyak setelah tebusan dibayarkan.

Layanan Berlanjut Seperti Normal

Cybercrime terus berkembang. Pasar ransomware-as-a-service yang dinamis menggambarkan pendekatan berorientasi bisnis yang sangat terorganisir yang diterapkan pada malware. Tidak hanya ransomware dikembangkan menjadi produk yang mudah dijual (yang dapat dikemas dengan cybercrime lainnya dan / atau meretas produk), lebih mudah dari sebelumnya untuk mendapatkan akses yang sangat kuat, sangat merusak malware

Ke depan, potensi gangguan pada hampir semua orang sulit diukur. Bagaimana jika itu menciptakan pasar gelap ransomware ultra-kompetitif di mana pengembang top berusaha untuk mengungguli pesaing mereka? Kita mungkin menghadapi tahap ransomware canggih yang belum pernah terjadi sebelumnya. Tentu saja, ini semua hanya hipotesis.

Namun, uang tebusan yang cerdas mengatakan, paling tidak, akan ada lebih banyak ransomware yang mendatangi kita.

Apakah Anda khawatir tentang ransomware? Bagaimana dengan orang yang mendistribusikannya? Apakah mereka memiliki tanggung jawab moral untuk menyimpannya untuk diri mereka sendiri? Beri tahu kami pemikiran Anda di bawah ini!

Kredit Gambar: Gambar Bisnis Monkey / Shutterstock

Gavin adalah Penulis Senior untuk MUO. Dia juga Editor dan Manajer SEO untuk situs saudara perempuan yang berfokus pada crypto MakeUseOf, Blocks Decoded. Ia memiliki gelar BA (Hons), Menulis Kontemporer dengan Praktik Seni Digital yang dijarah dari perbukitan Devon, serta lebih dari satu dekade pengalaman menulis profesional. Dia menikmati banyak teh.