Iklan

Produsen CPU bertahan selama beberapa bulan. Itu kerentanan Spectre dan Meltdown besar-besaran mengguncang dunia komputasi. Dan kemudian, jika kerentanan tidak cukup buruk, tambalan untuk memperbaiki masalah datang dengan masalah mereka sendiri. Itu akan beberapa waktu hingga efek Specter / Meltdown memudar.

Chip AMD tidak rusak. Lebih buruk lagi, pada bulan Maret 2018, peneliti mengklaim telah menemukan rakit kerentanan kritis spesifik-AMD yang baru. Namun, beberapa orang di dunia teknologi tidak yakin. Apakah ada kebenaran pada laporan kerentanan kritis di AMD Ryzen CPU Apa Bagusnya AMD Ryzen Baru?AMD Ryzen baru saja mendarat, dan dunia CPU menjadi semakin menarik. Apa hype semua tentang, dan apakah itu tepat untuk Anda? Baca lebih lajut ? Mari kita simak kisahnya sejauh ini.

Kerentanan Kritis dan Ruang Belakang yang Dapat Dieksploitasi

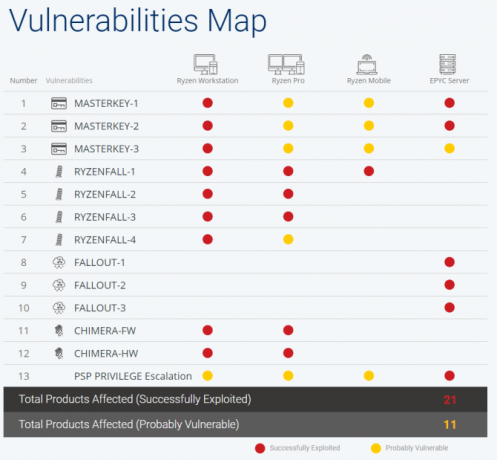

Perusahaan keamanan Israel CTS Labs mengungkapkan 13 kerentanan kritis. Kerentanan mempengaruhi workstation AMD Ryzen, Ryzen Pro, arsitektur mobile Ryzen, dan prosesor server EPYC. Lebih lanjut, kerentanan tersebut memiliki kesamaan dengan Specter / Meltdown dan dapat memungkinkan penyerang mengakses data pribadi, menginstal malware, atau mendapatkan akses ke sistem yang dikompromikan.

Kerentanan prosesor berasal dari desain AMD Processor Aman, fitur keamanan CPU yang memungkinkan penyimpanan kunci enkripsi, kata sandi, dan data yang sangat sensitif lainnya. Ini, bersamaan dengan cacat dalam desain chipset Zen AMD yang menghubungkan prosesor ke perangkat perangkat keras lainnya.

“Ini bagian integral dari sebagian besar produk AMD, termasuk workstation dan server, saat ini sedang dikirim dengan beberapa kerentanan keamanan yang dapat memungkinkan pelaku jahat memasang secara permanen kode jahat di dalam Prosesor Aman diri."

Apakah Kerentanan Ini Nyata?

Ya, mereka sangat nyata dan datang dalam empat rasa:

- Ryzenfall: Mengizinkan kode berbahaya mengambil kendali penuh atas Prosesor AMD Secure

- Rontok: Mengizinkan penyerang membaca dari dan menulis ke area memori yang dilindungi seperti SMRAM

- Chimera: Kerentanan "ganda", dengan satu cacat firmware dan satu cacat perangkat keras yang memungkinkan injeksi kode jahat langsung ke chipset AMD Ryzen; Malware berbasis chipset menghindari hampir semua solusi keamanan titik akhir

- Kunci utama: Mengeksploitasi banyak kerentanan dalam firmware AMD Secure Processor untuk memungkinkan akses ke Secure Processor; memungkinkan malware berbasis chipset gigih sangat tersembunyi untuk menghindari keamanan; dapat menyebabkan kerusakan perangkat fisik

Blog keamanan CTS Labs menyatakan, "Penyerang dapat menggunakan Ryzenfall untuk memotong Windows Credential Guard, mencuri kredensial jaringan, dan kemudian berpotensi menyebar melalui jaringan korporat Windows yang sangat aman [...] Penyerang dapat menggunakan Ryzenfall bersamaan dengan Masterkey untuk menginstal malware yang terus-menerus pada Prosesor Aman, membuat pelanggan berisiko terhadap industri terselubung dan jangka panjang spionase."

Peneliti keamanan lainnya dengan cepat memverifikasi temuan.

Terlepas dari hype di sekitar rilis, bug itu nyata, secara akurat dijelaskan dalam laporan teknis mereka (yang bukan afaik publik), dan kode eksploitnya berfungsi.

- Dan Guido (@dguido) 13 Maret 2018

Tak satu pun dari kerentanan tersebut memerlukan akses perangkat fisik atau driver tambahan apa pun untuk dijalankan. Namun, mereka memerlukan hak administrator mesin lokal, jadi ada jeda. Dan hadapi saja, jika seseorang memiliki akses root langsung ke sistem Anda, Anda sudah berada di dunia yang penuh kesakitan.

Lalu Apa Masalahnya?

Yah, belum ada yang benar-benar mendengar tentang CTS Labs. Yang dengan sendirinya bukan masalah. Perusahaan kecil menyelesaikan penelitian luar biasa sepanjang waktu. Ini adalah, lebih tepatnya, bagaimana Lab CTS tentang pengungkapan kerentanan kepada publik. Pengungkapan keamanan standar meminta para peneliti untuk memberikan perusahaan yang rentan setidaknya 90 hari untuk memperbaiki masalah sebelum go public dengan temuan-temuan sensitif.

CTS Labs memberi AMD kekalahan 24 jam sebelum menempatkan situs amdflaw mereka [Broken URL Dihapus] online. Dan itu telah menarik kemarahan signifikan dari komunitas keamanan. Ini bukan hanya situs. Cara kerentanan disajikan juga menarik masalah. Situs informasi kerentanan menampilkan wawancara dengan salah satu peneliti, penuh dengan infografis dan media lainnya, memiliki nama yang menarik dan menarik untuk masalah ini dan tampaknya terlalu berlebihan untuk rilis a kerentanan. (Kerentanan yang mereka berikan pada AMD kurang dari 24 jam untuk memperbaikinya, ingat!)

CTS Labs juga memberikan alasan untuk hal ini. CTO CTS Labs Ilia Luk-Zilberman menjelaskan bahwa "struktur 'Pengungkapan Bertanggung Jawab' saat ini memiliki masalah yang sangat serius." Selanjutnya, mereka “Berpikir sulit untuk percaya bahwa kita adalah satu-satunya kelompok di dunia yang memiliki kerentanan ini, mengingat siapa saja aktor di dunia saat ini.” Kamu bisa baca surat lengkapnya di sini [PDF].

TL; DR: CTS Labs percaya bahwa masa tunggu 30/60/90 hari memperpanjang bahaya bagi konsumen yang sudah rentan. Jika peneliti membuat pengungkapan langsung, itu memaksa tangan perusahaan untuk segera bertindak. Bahkan, saran mereka untuk menggunakan validasi pihak ketiga, seperti yang dilakukan CTS Labs dengan Dan Guido (yang konfirmasi Tweetnya ditautkan di atas), masuk akal — tetapi sesuatu yang sudah terjadi.

Korslet Stok AMD

Peneliti lain mengecilkan tingkat keparahan dari kekurangan karena tingkat akses sistem yang diperlukan. Ada pertanyaan lebih lanjut tentang waktu laporan tersebut ketika muncul perusahaan penjualan pendek saham Viceroy Research menerbitkan laporan menyatakan bahwa saham AMD mungkin kehilangan semua nilainya. Saham AMD memang jatuh, bertepatan dengan rilis laporan kerentanan CTS Labs, tetapi ditutup hari lebih tinggi dari sebelumnya.

Pengembang utama kernel Linux Linus Torvalds juga percaya bahwa pendekatan CTS Labs lalai, menyatakan “Ya, itu lebih mirip manipulasi stok daripada penasihat keamanan untuk saya. " Torvalds juga menyesalkan hype yang tidak perlu seputar rilis, mengklaim bahwa peneliti keamanan “Sepertinya badut karena Itu."

Mengoceh Torvalds bukan hal yang baru. Tapi dia benar. Itu juga datang di belakang "peringatan keamanan" lain yang membutuhkan SSH yang mengerikan dan kata sandi root yang mengerikan untuk bekerja. Poin Torvalds (dan peneliti dan pengembang keamanan lainnya) adalah bahwa kadang-kadang hanya karena cacat yang terdengar berbahaya dan eksotis, itu tidak menjadikannya masalah besar bagi masyarakat umum.

Bisakah Anda Tetap Aman?

Yah, itu adalah tas keamanan campuran. Apakah AMD Ryzen CPU Anda rentan? Ya itu. Apakah AMD Ryzen CPU Anda cenderung melihat exploit dengan cara ini? Agak tidak mungkin, setidaknya dalam jangka pendek.

Yang mengatakan, mereka yang memiliki sistem AMD Ryzen harus meningkatkan tingkat kewaspadaan keamanan mereka selama beberapa minggu ke depan sampai AMD dapat merilis patch keamanan. Semoga mereka menjadi sangat lebih baik daripada patch Spectre / Meltdown Apakah momok dan krisis masih menjadi ancaman? Tambalan yang Anda ButuhkanSpectre dan Meltdown adalah kerentanan CPU. Apakah kita lebih dekat untuk memperbaiki kerentanan ini? Sudahkah tambalan bekerja? Baca lebih lajut !

Gavin adalah Penulis Senior untuk MUO. Dia juga Editor dan Manajer SEO untuk situs saudara perempuan yang berfokus pada crypto MakeUseOf, Blocks Decoded. Ia memiliki gelar BA (Hons), Menulis Kontemporer dengan Praktik Seni Digital yang dijarah dari perbukitan Devon, serta lebih dari satu dekade pengalaman menulis profesional. Dia menikmati banyak teh.