Iklan

Sebagai konsumen, kita semua dipaksa untuk menaruh kepercayaan pada perusahaan teknologi yang kita gunakan. Lagi pula, kebanyakan dari kita tidak cukup terampil untuk menemukan celah keamanan dan kerentanan sendiri.

Perdebatan seputar privasi dan yang terbaru kehebohan yang disebabkan oleh Windows 10 Apakah Fitur WiFi Sense Windows 10 Merupakan Risiko Keamanan? Baca lebih banyak hanya satu bagian dari jigsaw. Bagian lain - yang sama sekali lebih menyeramkan - adalah ketika perangkat keras itu sendiri memiliki kekurangan.

Seorang pengguna komputer yang cerdas dapat mengelola keberadaan online mereka dan mengubah pengaturan yang memadai batasi masalah privasi mereka Semua yang Perlu Anda Ketahui tentang Masalah Privasi Windows 10Sementara Windows 10 memiliki beberapa masalah yang perlu diwaspadai oleh pengguna, banyak klaim yang tidak proporsional. Berikut panduan kami untuk semua yang perlu Anda ketahui tentang masalah privasi Windows 10. Baca lebih banyak , tetapi masalah dengan kode yang mendasari suatu produk lebih serius; jauh lebih sulit dikenali, dan lebih sulit untuk ditangani oleh pengguna akhir.

Apa yang terjadi?

Perusahaan terbaru yang gagal menjadi mimpi buruk keamanan adalah produsen peralatan jaringan Taiwan, D-Link. Banyak pembaca kami akan menggunakan produk mereka di rumah atau di kantor; pada Maret 2008, mereka menjadi vendor produk Wi-Fi nomor satu di dunia, dan mereka saat ini menguasai sekitar 35 persen pasar.

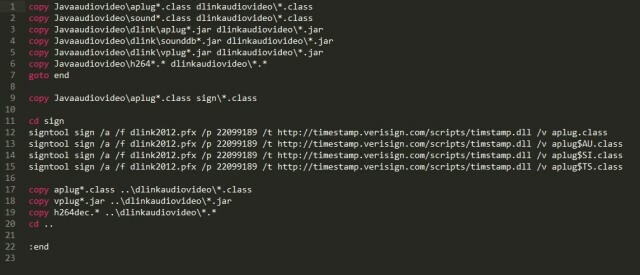

Berita pecah sebelumnya tentang kesalahan yang membuat perusahaan mengeluarkan kunci penandatanganan kode privat di dalam kode sumber pembaruan firmware baru-baru ini. Kunci privat digunakan sebagai cara bagi komputer untuk memverifikasi bahwa suatu produk asli dan bahwa kode produk belum diubah atau rusak sejak awalnya dibuat.

Dalam istilah awam, oleh karena itu, celah ini berarti bahwa seorang peretas dapat menggunakan kunci yang diterbitkan sendiri program untuk mengelabui komputer agar berpikir bahwa kode jahatnya sebenarnya adalah D-Link yang sah produk.

Bagaimana hal itu terjadi?

D-Link telah membanggakan diri pada keterbukaannya untuk waktu yang lama. Bagian dari keterbukaan itu adalah komitmen untuk membuka-sumber semua firmware-nya di bawah lisensi General Public License (GPL). Dalam praktiknya, itu berarti bahwa siapa pun dapat mengakses kode dari setiap produk D-Link - memungkinkan mereka untuk mengubah dan mengubahnya agar sesuai dengan kebutuhan mereka sendiri yang tepat.

Secara teori itu adalah posisi yang terpuji untuk diambil. Anda yang terus mengikuti debat Apple iOS vs Android pasti akan menyadari bahwa salah satu kritik terbesar ditujukan di perusahaan berbasis Cupertino adalah komitmen mereka yang tak tergoyahkan untuk tetap tertutup bagi orang-orang yang ingin mengubah sumbernya kode. Itulah alasan mengapa tidak ada ROM kustom seperti Mod Cyanogen Android Cara Memasang CyanogenMod di Perangkat Android AndaBanyak orang dapat setuju bahwa sistem operasi Android cukup mengagumkan. Tidak hanya bagus untuk digunakan, tetapi juga gratis seperti di open source, sehingga dapat dimodifikasi ... Baca lebih banyak untuk perangkat seluler Apple.

Sisi berlawanan dari koin adalah bahwa ketika kesalahan open source skala besar dibuat, mereka dapat memiliki efek knock-on yang besar. Jika firmware mereka adalah sumber tertutup, kesalahan yang sama akan jauh lebih sedikit dari masalah dan jauh lebih kecil kemungkinannya telah ditemukan.

Bagaimana Ditemukan?

Cacat itu ditemukan oleh pengembang Norwegia yang dikenal sebagai "bartvbl" yang baru-baru ini membeli kamera pengintai DCS-5020L D-Link.

Menjadi pengembang yang kompeten dan ingin tahu, ia memutuskan untuk melihat-lihat "di bawah kap" dalam kode sumber firmware perangkat. Di dalamnya, ia menemukan kunci privat dan frasa sandi yang diperlukan untuk menandatangani perangkat lunak.

Dia mulai melakukan eksperimennya sendiri, dengan cepat menemukan bahwa dia dapat membuat Windows aplikasi yang ditandatangani oleh salah satu dari empat kunci - sehingga memberikan kesan bahwa itu akan datang dari D-Link. Tiga kunci lainnya tidak berfungsi.

Dia berbagi temuannya dengan situs berita teknologi Belanda Tweakers, yang kemudian menyerahkan penemuan itu kepada perusahaan keamanan Belanda Fox IT.

Mereka mengkonfirmasi kerentanan, mengeluarkan pernyataan berikut:

“Sertifikat penandatanganan kode memang untuk paket firmware, versi firmware 1.00b03. Sumbernya bertanggal 27 Februari tahun ini, yang berarti kunci sertifikat ini dirilis jauh sebelum sertifikat berakhir. Itu kesalahan besar ".

Mengapa Begitu Serius?

Ini serius pada beberapa level.

Pertama, Fox IT melaporkan bahwa ada empat sertifikat dalam folder yang sama. Sertifikat itu datang dari Starfield Technologies, KEEBOX Inc., dan Alpha Networks. Semuanya bisa digunakan untuk membuat kode berbahaya yang memiliki kemampuan untuk memotong perangkat lunak anti-virus Bandingkan Kinerja Anti-Virus Anda dengan 5 Situs Teratas IniPerangkat lunak anti-virus mana yang harus digunakan? Mana yang "terbaik"? Di sini kita melihat lima sumber daya online terbaik untuk memeriksa kinerja anti-virus, untuk membantu Anda membuat keputusan. Baca lebih banyak dan pemeriksaan keamanan tradisional lainnya - memang, sebagian besar teknologi keamanan akan mempercayai file yang ditandatangani dan membiarkannya berlalu tanpa pertanyaan.

Kedua, serangan lanjutan yang terus-menerus (APT) menjadi modus operandi yang semakin disukai peretas. Mereka hampir selalu menggunakan sertifikat dan kunci yang hilang atau dicuri untuk menundukkan korban mereka. Contoh terbaru termasuk Hancurkan malware penghapus Kontroversi Akhir 2014: Sony Hack, Wawancara & Korea UtaraApakah Korea Utara benar-benar meretas Sony Pictures? Dimana buktinya? Apakah ada orang lain yang mendapat keuntungan dari serangan itu, dan bagaimana insiden itu diputuskan menjadi promosi untuk sebuah film? Baca lebih banyak digunakan melawan Sony pada tahun 2014 dan serangan Duqu 2.0 pada pabrikan Cina Apple.

Menambahkan lebih banyak kekuatan ke gudang senjata penjahat jelas tidak masuk akal, dan kembali ke unsur kepercayaan yang disebutkan di awal. Sebagai konsumen, kita perlu perusahaan-perusahaan ini untuk waspada dalam melindungi aset berbasis keamanan mereka untuk membantu memerangi ancaman penjahat cyber.

Siapa yang Terkena Dampak

Jawaban jujur di sini adalah bahwa kita tidak tahu.

Meskipun D-Link telah merilis versi baru dari firmware, tidak ada cara untuk mengetahui apakah peretas berhasil mengekstrak dan menggunakan kunci sebelum penemuan publik bartvbl.

Diharapkan bahwa menganalisa sampel malware pada layanan seperti VirusTotal pada akhirnya dapat menghasilkan jawaban untuk pertanyaan, pertama-tama kita harus menunggu virus potensial ditemukan.

Apakah Insiden Ini Menggoyahkan Kepercayaan Anda pada Teknologi?

Apa pendapat Anda tentang situasi ini? Apakah kelemahan seperti ini tidak dapat dihindari dalam dunia teknologi, atau apakah perusahaan yang harus disalahkan atas sikap buruk mereka terhadap keamanan?

Apakah satu kejadian seperti ini akan membuat Anda tidak menggunakan produk D-Link di masa depan, atau apakah Anda akan menerima masalah dan melanjutkannya?

Seperti biasa, kami ingin sekali mendengar dari Anda. Anda dapat memberi tahu kami pemikiran Anda di bagian komentar di bawah.

Kredit Gambar: Matthias Ripp via Flickr.com

Dan adalah ekspatriat Inggris yang tinggal di Meksiko. Dia adalah Managing Editor untuk situs saudara MUO, Blocks Decoded. Di berbagai waktu, ia telah menjadi Editor Sosial, Editor Kreatif, dan Editor Keuangan untuk MUO. Anda dapat menemukannya berkeliaran di lantai pertunjukan di CES di Las Vegas setiap tahun (orang-orang PR, jangkau!), Dan ia melakukan banyak situs di belakang layar…