Iklan

Di antara aliran informasi pribadi yang dicuri, satu tipe data telah memperkuat posisinya sebagai kaviar kredensial pribadi, dan sekarang dicari oleh berbagai individu jahat dan organisasi. Data medis telah naik ke atas 5 Alasan Mengapa Pencurian Identitas Medis MeningkatScammers menginginkan detail pribadi Anda dan informasi rekening bank - tetapi apakah Anda tahu bahwa catatan medis Anda juga menarik bagi mereka? Cari tahu apa yang dapat Anda lakukan tentang itu. Baca lebih banyak tumpukan pencurian identitas, dan karena itu fasilitas medis menghadapi peningkatan malware yang dirancang untuk mencuri kredensial pribadi tersebut.

MEDJACK 2

Awal tahun ini, kami menjelajahi laporan MEDJACK Kesehatan: Vektor Serangan Baru untuk Scammers & Pencuri IDCatatan kesehatan semakin banyak digunakan oleh scammers untuk menghasilkan keuntungan. Meskipun ada keuntungan besar untuk memiliki rekam medis digital, apakah menempatkan data pribadi Anda di jalur tembak sepadan? Baca lebih banyak , disusun oleh perusahaan keamanan yang berfokus pada penipuan,

TrapX. Laporan awal MEDJACK mereka menggambarkan berbagai serangan yang berfokus pada fasilitas medis di seluruh negeri, dengan fokus pada perangkat medis rumah sakit. TrapX menemukan “kompromi yang luas dari berbagai perangkat medis yang meliputi peralatan sinar-X, arsip gambar dan sistem komunikasi (PACS) dan penganalisa gas darah (BGA), ”serta memberi tahu otoritas rumah sakit tentang serangkaian instrumen tambahan yang rentan, termasuk:“Peralatan diagnostik (pemindai PET, pemindai CT, mesin MRI, dll.), Peralatan terapi (pompa infus, laser medis, dan bedah LASIK mesin), dan peralatan pendukung kehidupan (mesin jantung-paru, ventilator medis, mesin oksigenasi membran ekstrakorporeal dan mesin dialisis) dan lebih banyak."

Laporan baru, MEDJACK.2: Rumah Sakit Di Bawah Pengepungan (Saya suka judul ini, omong-omong!), Telah dibangun di atas rincian awal dari ancaman gigih yang ditimbulkan untuk medis fasilitas, dan perusahaan keamanan memberikan analisis rinci tentang serangan "berkelanjutan, lanjutan" yang terjadi.

Institusi Baru, Serangan Baru

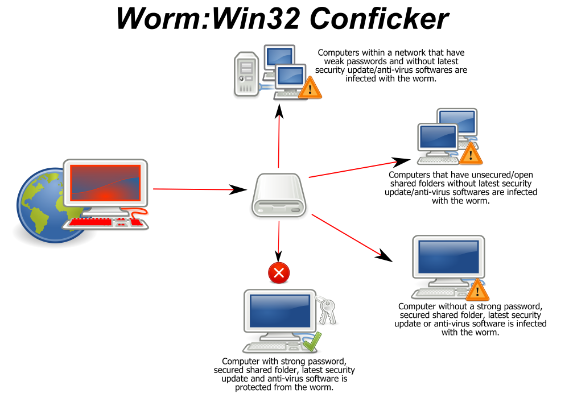

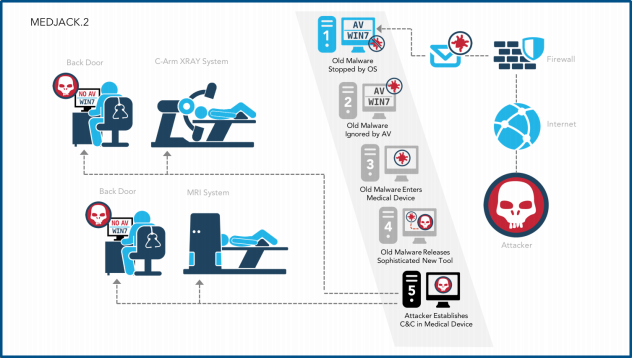

Salah satu hal paling menarik yang dirinci dalam laporan ini adalah varian malware canggih dikerahkan oleh para penyerang, yang dirancang khusus agar tidak menjadi masalah bagi Windows modern sistem. Cacing MS08-067, lebih dikenal sebagai Conficker, terkenal di kalangan profesional keamanan, dan memang, tanda tangannya sama terkenal oleh antivirus dan perangkat lunak keamanan endpoint Bandingkan Kinerja Anti-Virus Anda dengan 5 Situs Teratas IniPerangkat lunak anti-virus mana yang harus digunakan? Mana yang "terbaik"? Di sini kita melihat lima sumber daya online terbaik untuk memeriksa kinerja anti-virus, untuk membantu Anda membuat keputusan. Baca lebih banyak .

Sebagian besar versi Windows baru-baru ini telah menghapus sebagian besar kerentanan khusus yang memungkinkan worm berhasil selama "masa kejayaannya," jadi ketika dihadirkan ke sistem keamanan jaringan fasilitas medis, sepertinya tidak ada yang segera ancaman.

Namun, malware itu secara khusus dipilih karena kemampuannya untuk mengeksploitasi versi Windows yang lebih tua dan tidak ditambal yang ditemukan di banyak perangkat medis. Ini penting karena dua alasan:

- Karena versi Windows yang lebih baru tidak rentan, mereka tidak mendeteksi ancaman, menghilangkan protokol keamanan titik akhir apa pun yang seharusnya masuk. Ini memastikan navigasi cacing berhasil ke setiap workstation Window lama.

- Secara khusus memfokuskan serangan pada versi Windows yang lebih lama memberikan peluang keberhasilan yang jauh lebih tinggi. Selain itu, sebagian besar perangkat medis tidak memiliki keamanan titik akhir khusus, sekali lagi membatasi peluang deteksi.

Salah satu pendiri TrapX, Moshe Ben Simon, menjelaskan:

"MEDJACK.2 menambahkan lapisan kamuflase baru ke strategi penyerang. Alat penyerang baru dan berkemampuan tinggi secara cerdik disembunyikan di dalam malware yang sangat tua dan usang. Ini adalah serigala yang paling pandai dalam pakaian domba yang sangat tua. Mereka telah merencanakan serangan ini dan tahu bahwa di dalam institusi kesehatan mereka dapat meluncurkan serangan ini, tanpa impunitas atau deteksi, dan dengan mudah membangun pintu belakang di dalam rumah sakit atau jaringan dokter di mana mereka dapat tetap tidak terdeteksi, dan memeras data untuk jangka waktu yang lama. waktu."

Kerentanan khusus

Dengan menggunakan worm Conficker yang kedaluwarsa sebagai pembungkus, penyerang dapat bergerak dengan cepat di antara jaringan internal rumah sakit. Meskipun TrapX belum secara resmi menyebutkan vendor fasilitas medis, sistem keamanan mereka mengevaluasi, mereka telah merinci departemen khusus, sistem, dan vendor peralatan yang terpengaruh:

-

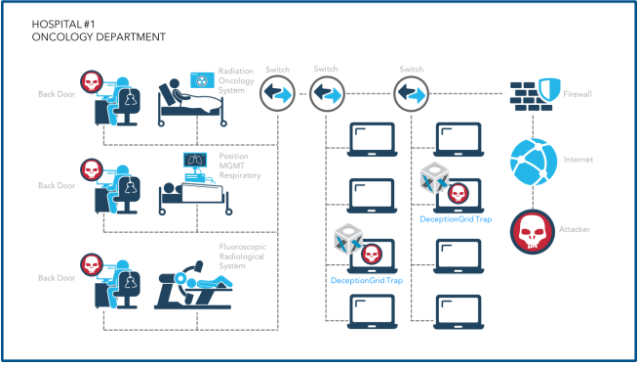

Rumah sakit # 1: 1.000 rumah sakit global teratas.

- Vendor A - Sistem Onkologi Radiasi

- Vendor A - Trilogy LINAC Gating system

- Vendor B - Sistem Radiologi Flouroscopy

-

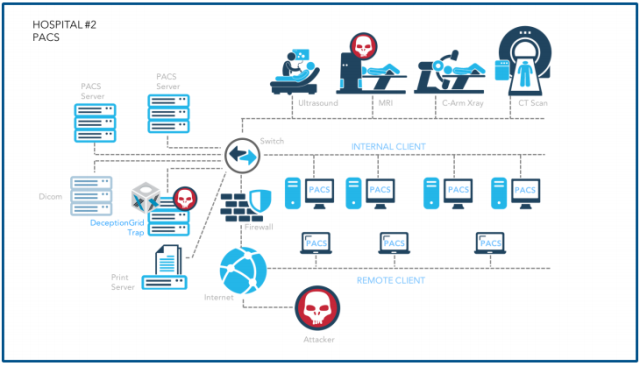

Rumah Sakit # 2: 2.000 rumah sakit global teratas.

- Sistem Vendor C - PACS

- Beberapa Server Komputer dan Unit Penyimpanan Vendor

-

Rumah Sakit # 3: 200 rumah sakit global teratas.

- Vendor D - Mesin X-Ray

Di rumah sakit pertama, penyerang berkompromi dengan sistem yang menjalankan sistem deteksi intrusi terpusat, perlindungan endpoint di seluruh jaringan, dan firewall generasi berikutnya. Terlepas dari perlindungan ini, peneliti keamanan menemukan jalan belakang di sejumlah sistem, seperti yang dijelaskan di atas.

Rumah sakit kedua menemukan Picture Archiving and Communication System (PACS) mereka telah dikompromikan untuk mencari perangkat medis yang rentan dan data pasien Bagaimana Data Kesehatan dari Aplikasi Anda Dibeli dan DijualLedakan terbaru dalam jumlah aplikasi kesehatan dan kebugaran berarti ada banyak data kesehatan yang dikumpulkan oleh perangkat kami - data yang sedang dijual. Baca lebih banyak , termasuk "gambar film x-ray, gambar pindai terkomputerisasi (CT), dan pencitraan resonansi magnetik (MRI) bersama dengan workstation, server dan penyimpanan yang diperlukan." SEBUAH Pertengkaran khusus adalah bahwa hampir setiap rumah sakit di negara ini memiliki setidaknya satu layanan PACS terpusat, dan ada ratusan ribu lebih di seluruh dunia.

Di rumah sakit ketiga, TrapX menemukan pintu belakang di peralatan X-Ray, sebuah aplikasi berbasis Windows NT 4.0 Ingat ini? 7 Program Windows Kuno Masih Digunakan Hari IniMereka mengatakan kemajuan teknologi pada tingkat yang eksponensial. Tetapi apakah Anda tahu beberapa program telah ada selama beberapa dekade? Bergabunglah bersama kami untuk berjalan-jalan di Nostalgia Lane dan temukan program Windows tertua yang bertahan. Baca lebih banyak . Meskipun tim keamanan rumah sakit “memiliki pengalaman yang cukup dalam keamanan cyber,” mereka sepenuhnya tidak menyadari sistem mereka telah dikompromikan, lagi-lagi karena malware yang datang dibungkus sebagai sebuah kekurangan ancaman.

Bahaya Terhadap Layanan?

Kehadiran peretas di seluruh jaringan medis tentu saja, sangat mengkhawatirkan. Tapi sepertinya intrusi mereka ke jaringan fasilitas medis adalah terutama dimotivasi oleh pencurian catatan medis pribadi Inilah Cara Mereka Meretas Anda: Dunia Keruh Kit EksploitasiScammers dapat menggunakan suite perangkat lunak untuk mengeksploitasi kerentanan dan membuat malware. Tapi apa ini kit exploit? Mereka berasal dari mana? Dan bagaimana mereka bisa dihentikan? Baca lebih banyak , daripada benar-benar menimbulkan ancaman langsung pada perangkat keras rumah sakit. Dalam pengertian itu, kita bisa bersyukur.

Banyak peneliti keamanan akan melakukannya perhatikan malware canggih yang disamarkan Ancaman Keamanan Baru Anda untuk 2016: JavaScript RansomwareLocky ransomware telah mengkhawatirkan para peneliti keamanan, tetapi sejak menghilang singkat dan kembali sebagai ancaman ransomware JavaScript lintas platform, banyak hal telah berubah. Tetapi apa yang dapat Anda lakukan untuk mengalahkan ransomware Locky? Baca lebih banyak sebagai versi yang lebih mendasar, yang dirancang untuk menghindari solusi keamanan titik akhir saat ini. TrapX mencatat dalam laporan MEDJACK awal mereka bahwa sementara malware lama digunakan untuk mendapatkan akses ke perangkat, ini adalah eskalasi yang pasti; keinginan para penyerang untuk mem-bypass setiap pos pemeriksaan keamanan modern telah dicatat.

“Pembungkus malware tua ini melewati solusi titik akhir modern karena kerentanan yang ditargetkan telah lama ditutup pada tingkat sistem operasi. Jadi sekarang, para penyerang, tanpa menghasilkan peringatan apa pun, dapat mendistribusikan toolkit paling canggih mereka dan membangun jalan belakang di dalam institusi kesehatan utama, sepenuhnya tanpa peringatan atau peringatan. ”

Bahkan jika tujuan utamanya adalah pencurian kredensial pasien, pemaparan kerentanan kritis ini berarti hanya satu hal: sistem perawatan kesehatan yang lebih rentan, dengan potensi kerentanan yang lebih besar terbuka. Atau, jaringan yang telah dikompromikan tanpa mengangkat alarm. Seperti yang telah kita lihat, skenario ini sepenuhnya mungkin.

Catatan medis telah menjadi salah satu bentuk informasi pengidentifikasi pribadi yang paling menguntungkan, dicari oleh berbagai entitas jahat. Dengan harga mulai dari $ 10-20 per catatan individu, ada perdagangan pasar gelap yang manjur, didorong oleh kelihatannya kemudahan akses ke catatan lebih lanjut.

Pesan ke fasilitas medis harus jelas. Evolusi catatan pasien menjadi versi digital yang mudah ditransfer tidak diragukan lagi fantastis. Anda dapat berjalan ke hampir semua fasilitas medis, dan mereka dapat dengan mudah mengakses salinan catatan Anda.

Tetapi dengan pengetahuan bahwa ruang belakang semakin umum dalam perangkat medis yang memanfaatkan perangkat keras kuno secara progresif, harus ada menjadi upaya bersama antara produsen peralatan dan lembaga medis untuk bekerja sama untuk menjaga catatan pasien keamanan.

Apakah Anda pernah terpengaruh oleh pencurian rekam medis? Apa yang terjadi? Bagaimana mereka mengakses catatan Anda? Beri tahu kami di bawah!

Kredit Gambar:monitor medis oleh sfam_photo via Shutterstock

Gavin adalah Penulis Senior untuk MUO. Dia juga Editor dan Manajer SEO untuk situs saudara perempuan yang berfokus pada crypto MakeUseOf, Blocks Decoded. Ia memiliki gelar BA (Hons), Menulis Kontemporer dengan Praktik Seni Digital yang dijarah dari perbukitan Devon, serta lebih dari satu dekade pengalaman menulis profesional. Dia menikmati banyak teh.