Iklan

Ada orang yang menghasilkan jutaan dari ikut campur dengan komputer Anda. Setiap klik dan email dapat membawa Anda dalam jangkauan mereka. Bagaimana Anda melindungi diri sendiri? Dengan mempelajari teknik apa yang mereka gunakan dan apa yang dapat Anda lakukan tentang mereka. Ini panduan Anda untuk ransomware dan ancaman lain yang mungkin Anda temui.

Ransomware

Ransomware adalah perangkat lunak apa pun yang menuntut Anda membayar harga sebelum dapat menghapus instalannya atau mendapatkan akses ke perangkat lunak lain. Itu memegang fungsi yang tepat dari sandera komputer Anda untuk tebusan.

Ransomware dapat sesederhana jendela yang mengatakan Anda memiliki virus atau malware lain di komputer Anda. Maka ia akan memberi tahu Anda bahwa mereka memiliki satu-satunya antivirus yang dapat menghilangkannya dan mereka akan menjualnya kepada Anda hanya dengan $ 19,95 - masukkan detail kartu kredit Anda di sini. Mereka kemudian membuat tuduhan penipuan pada kartu kredit Anda dan Anda akan tetap memiliki virus. Secara umum, jangan membayar uang tebusan. Lihat artikel kami di

mengalahkan ransomware dan cara menghapusnya Don't Pay Up - Cara Mengalahkan Ransomware!Bayangkan saja jika seseorang muncul di depan pintu Anda dan berkata, "Hei, ada tikus di rumah Anda yang tidak Anda ketahui. Beri kami $ 100 dan kami akan menyingkirkan mereka. "Ini adalah Ransomware ... Baca lebih banyak untuk beberapa saran.Ada satu bagian dari ransomware yang disebut CryptoLocker. Tidak ada harapan bagi orang yang komputernya terinfeksi dengannya. Ransomware mengenkripsi file Anda saat dibuka, menjadikannya tidak berguna bagi Anda tanpa kunci untuk mendekripsi. Mereka akan menjual Anda kuncinya dengan harga tiga ratus dolar.

Setelah Anda melihat bahwa Anda memiliki CryptoLocker di komputer Anda, lepaskan koneksi komputer dari jaringan Anda. Cabut kabel jaringan dan matikan kartu WiFi Anda. Jangan menggunakan apa pun untuk menghapus CryptoLocker dulu - itu akan berhenti mengenkripsi file - namun Anda harus memutuskan apakah Anda akan membayar uang tebusan untuk mendapatkan kunci dekripsi.

Jika Anda menghapus CryptoLocker, Anda tidak akan dapat membayar uang tebusan untuk mendapatkan file Anda didekripsi. Kami sarankan untuk tidak membayar tebusan - yang mendorong mereka untuk menghasilkan lebih banyak penipuan, tetapi keputusan ada di tangan Anda. Terkadang berhasil, terkadang tidak. Setelah Anda membuat keputusan dan mengambil tindakan, Anda dapat menggunakannya MalwareBytes untuk menghapusnya.

Yang lebih baik untuk dilakukan adalah mengikuti ini langkah-langkah untuk mencegah diri Anda terjebak dengan CryptoLocker CryptoLocker Adalah Malware Nastiest Ever & Inilah Yang Dapat Anda LakukanCryptoLocker adalah jenis perangkat lunak berbahaya yang membuat komputer Anda sepenuhnya tidak dapat digunakan dengan mengenkripsi semua file Anda. Ini kemudian menuntut pembayaran moneter sebelum akses ke komputer Anda dikembalikan. Baca lebih banyak . Juga, lihat eBuku gratis kami Panduan Universal Untuk Keamanan PC Panduan Universal Untuk Keamanan PCDari trojan ke cacing ke phisher ke apotek, web penuh bahaya. Menjaga diri Anda aman tidak hanya membutuhkan perangkat lunak yang tepat, tetapi juga pemahaman tentang jenis ancaman apa yang harus diperhatikan. Baca lebih banyak .

Panggilan Dukungan Teknis Palsu

Beberapa ancaman komputer datang dalam bentuk panggilan telepon. Ini dikenal sebagai rekayasa sosial Apa itu Rekayasa Sosial? [MakeUseOf Menjelaskan]Anda dapat memasang firewall terkuat dan termahal di industri. Anda dapat mendidik karyawan tentang prosedur keamanan dasar dan pentingnya memilih kata sandi yang kuat. Anda bahkan dapat mengunci ruang server - tetapi bagaimana ... Baca lebih banyak di dunia keamanan, dan ada hal-hal yang dapat Anda lakukan lindungi diri Anda dari rekayasa sosial Cara Melindungi Diri Terhadap Serangan Rekayasa SosialMinggu lalu kami melihat beberapa ancaman rekayasa sosial utama yang harus diwaspadai oleh Anda, perusahaan Anda, atau karyawan Anda. Singkatnya, rekayasa sosial mirip dengan ... Baca lebih banyak . Ini bergantung pada korban yang tidak terlalu paham komputer. Penipuan saat ini adalah Dukungan Microsoft Tech Palsu panggilan. Anda mendapat telepon dari seseorang yang memberi tahu Anda bahwa komputer Anda mengirimi mereka pemberitahuan bahwa ada masalah. Mereka mungkin memberi tahu Anda bahwa mereka adalah Teknisi Bersertifikat Microsoft atau bahwa mereka adalah Mitra Microsoft. Beberapa akan mengatakan mereka menelepon dari Microsoft.

Orang tersebut akan meminta Anda untuk menginstal aplikasi. Aplikasi ini merupakan pintu belakang ke komputer Anda yang memungkinkan mereka melakukan apa yang mereka inginkan. Kemudian mereka akan meminta Anda untuk membayarnya. Jika Anda menolak, mereka mengatakan bahwa mereka harus membatalkan bantuan mereka. Ketika Anda membayar mereka, mereka melakukan penipuan dengan kartu kredit Anda. Jika ini terjadi pada Anda, kami punya membantu Anda setelah menjadi korban penipuan dukungan teknis Apa yang Harus Anda Lakukan Setelah Jatuh Untuk Penipuan Dukungan TI Palsu?Cari "penipuan dukungan teknis palsu" dan Anda akan memahami betapa umum itu di seluruh dunia. Beberapa tindakan pencegahan sederhana setelah acara tersebut dapat membantu Anda merasa kurang korban. Baca lebih banyak .

Pengelabuan

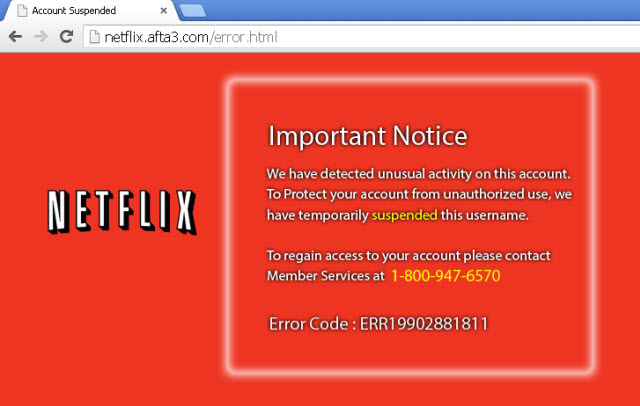

Phishing adalah cara aneh untuk mengatakan memancing - seperti pada orang yang mencari informasi berharga. Umpan adalah pembacaan pesan yang Anda perlu memperbarui detail akun untuk terus menggunakan layanan. Penipuan phishing populer saat ini didasarkan pada Netflix.

Dalam versi scam ini, sebuah email meminta Anda untuk masuk ke akun Netflix Anda. Anda kemudian mengklik tautan dan memasukkan nama pengguna dan kata sandi Netflix Anda. Kemudian Anda diteruskan ke situs yang mengatakan akun Netflix Anda telah ditangguhkan dan Anda perlu menghubungi nomor bebas pulsa untuk bantuan.

Ketika Anda memanggil nomor bebas pulsa, mereka meminta Anda mengunduh pembaruan untuk Netflix yang hanya merupakan pintu belakang ke komputer Anda. Sekarang Penipuan Dukungan Microsoft Tech Apa Dukungan Teknis Palsu & Mengapa Anda Tidak Harus Memercayai Semua yang Anda Lihat di GoogleAnda sedang duduk di rumah, mengurus bisnis Anda sendiri. Tiba-tiba, telepon berdering. Anda mengambilnya, dan itu Microsoft (atau Norton, atau Dell, atau ...). Secara khusus, ini adalah insinyur pendukung, dan dia peduli - peduli untuk ... Baca lebih banyak terjadi.

Untuk membantu mencegah penipuan ini, aktifkan deteksi phishing peramban Anda. Sebagian besar peramban hadir dengan fitur yang dihidupkan, tetapi periksa untuk memastikannya, dan perbarui peramban Anda sesering mungkin.

Jika Anda tidak yakin apakah tautannya aman, ada situs yang akan membantu Anda mengidentifikasi apakah tautan tersebut aman atau mencurigakan 7 Situs Cepat Yang Memungkinkan Anda Memeriksa Apakah Tautan AmanSebelum mengklik tautan, gunakan pemeriksa tautan ini untuk memeriksa apakah tautan itu tidak mengarah ke malware atau ancaman keamanan lainnya. Baca lebih banyak . Jika Anda diminta untuk memanggil nomor bebas pulsa, lakukan pencarian web pada nomor tersebut. Ada situs yang didedikasikan untuk melacak scammers telepon dan nomor telepon yang mereka gunakan. Jika Anda ingin mendapat informasi secara proaktif, ikuti situs yang melaporkan tren malware baru seperti blog MalwareBytes.

Serangan Cyber IoT

IOT adalah inisialisasi untuk istilah tersebut sayanternet Haif Things. Apa itu Internet of Things? Apa itu Internet of Things?Apa itu Internet of Things? Inilah semua yang perlu Anda ketahui tentang hal itu, mengapa hal ini sangat menarik, dan beberapa risikonya. Baca lebih banyak Ini adalah ekstensi Internet ke perangkat yang paling tidak dianggap sebagai komputer. Ini semua perangkat yang dapat dihubungkan oleh komputer Anda; penyimpanan terlampir jaringan, printer nirkabel, TV pintar, lemari es, termostat, dan bola lampu. Di Internet of Things, ini semua adalah titik serangan sekarang.

Baru-baru ini, serangan penolakan layanan terdistribusi diluncurkan menggunakan lebih dari 100.000 perangkat yang mampu mengirim email. Kebanyakan orang tidak tahu bahwa beberapa perangkat ini dapat mengirim e-mail, apalagi dapat dijangkau oleh orang lain di Internet. Menurut Proofpoint, perusahaan keamanan yang mengungkap situasi ini, banyak dari e-mail yang dikirim, "... oleh gadget konsumen sehari-hari seperti router jaringan rumah yang disusupi, pusat multi-media yang terhubung, televisi dan setidaknya satu lemari es."

Film dokumenter berikut, “Hadiah untuk Peretas”, adalah suatu keharusan menonton. Hanya 30 menit. Itu melewati beberapa masalah dengan perangkat yang terhubung jaringan yang berbeda dan upaya untuk mengatasi masalah dengan perusahaan yang membuat produk.

Apa yang dapat Anda lakukan untuk mencegah barang-barang Anda diambil alih? Pastikan sudah pengaturan keamanan yang solid di router Anda 7 Tips Sederhana untuk Mengamankan Router dan Jaringan Wi-Fi Anda dalam MenitApakah seseorang mengendus dan menguping lalu lintas Wi-Fi Anda, mencuri kata sandi dan nomor kartu kredit Anda? Apakah Anda akan tahu jika seseorang ada? Mungkin tidak, jadi amankan jaringan nirkabel Anda dengan 7 langkah sederhana ini. Baca lebih banyak dan perangkat lainnya. Membaca dan mengikuti manual juga sangat membantu.

Aplikasi yang Mungkin Tidak Diinginkan

Psecara otomatis Udiinginkan SEBUAHaplikasi, atau PUA, adalah program yang dipasang di komputer Anda di samping program lain, dengan penipuan atau ketidaktahuan. PUA bisa berupa perangkat lunak yang tidak melukai apa pun, tetapi Anda benar-benar tidak menginginkan atau membutuhkannya. Bisa juga perangkat lunak yang membuka komputer Anda kepada siapa pun. PUA ini dapat berasal dari mengklik iklan yang dirancang agar terlihat seperti pemberitahuan dari komputer Anda, atau mereka dapat berasal dari membonceng instalasi perangkat lunak yang Anda inginkan.

Untuk iklan, kadang-kadang mereka dibuat sehingga bahkan mengklik X untuk menutupnya dapat memulai unduhan. Cara mengatasinya adalah dengan menutupnya menggunakan kombinasi tombol Alt + F4. Itu segera menutup jendela.

Contoh instalasi perangkat lunak yang mendukung adalah perangkat lunak Conduit's Free Search Protect, yang dapat diinstal bersama uTorrent misalnya. Ini bukan perangkat lunak yang buruk, tapi itu mungkin sesuatu yang tidak Anda inginkan atau butuhkan. Namun sangat mudah untuk hanya mengklik tombol Terima Penawaran saat Anda melalui proses instalasi uTorrent. Perlambat dan luangkan waktu untuk membaca apa yang Anda klik.

Jika Anda mengetahui bahwa Anda sedang menginstalnya, dan Anda menyadari bahwa perusahaan yang meminta Anda untuk menginstalnya mencoba untuk membuat sedikit uang tambahan dengannya, maka itu tidak selalu merupakan hal yang buruk. Dalam kasus uTorrent - klien torrent yang sangat dicintai - seseorang harus membayar tagihan untuk terus mengembangkannya.

Ancaman Smartphone

Karena seberapa relatif smartphone baru dan kompleksitas perangkat keras dan sistem operasinya, ancaman terhadap smartphone bisa menjadi artikel yang sepenuhnya baru. Ada masalah khas yang memengaruhi laptop dan smartphone, juga aplikasi mendapatkan akses ke hal-hal yang tidak mereka butuhkan 4 Risiko Keamanan Smartphone Yang Harus DiperhatikanTampaknya ada semacam malaise umum di antara pengguna - yang mengerti teknologi dan pengguna sehari-hari - bahwa karena komputer Anda pas di saku Anda, itu tidak dapat terinfeksi oleh malware, Trojan, ... Baca lebih banyak , pembelian dalam aplikasi terlalu mudah untuk dilakukan Apa Pembelian Dalam Aplikasi & Bagaimana Saya Dapat Nonaktifkan Mereka? [MakeUseOf Menjelaskan]"Aku tidak bisa mempercayainya!" sepupu saya berkata kepada saya beberapa hari yang lalu, "seseorang baru saja membeli pembelian dalam aplikasi senilai $ 10 di telepon ibu saya, dan dia bahkan tidak tahu apa yang saya bicarakan!". Kedengarannya asing? Bagaimana... Baca lebih banyak , lubang pada firmware memungkinkan ponsel dimanipulasi, dan sebagainya.

Berita terbaru adalah bahwa ada aerial drone dikembangkan yang dapat dengan mudah mencuri semua informasi Anda sementara Anda berpikir Anda hanya menggunakan ponsel Anda. Ini menipu ponsel Anda untuk berpikir itu terhubung ke jalur akses WiFi yang telah digunakan di masa lalu. Ketika data Anda melewatinya, drone mengambil apa pun yang diinginkannya.

Jadi, bagaimana Anda melindungi semua itu? Gunakan metode dasar yang diuraikan dalam eBuku gratis, Panduan Universal Untuk Keamanan PC Panduan Universal Untuk Keamanan PCDari trojan ke cacing ke phisher ke apotek, web penuh bahaya. Menjaga diri Anda aman tidak hanya membutuhkan perangkat lunak yang tepat, tetapi juga pemahaman tentang jenis ancaman apa yang harus diperhatikan. Baca lebih banyak . Ambil langkah-langkah yang sama yang akan Anda ambil jika Anda melakukannya perbankan dengan ponsel Anda 5 Tips Keamanan Vital Untuk Perbankan Smartphone yang Lebih CerdasSaat smartphone menjadi lebih mampu, banyak orang mulai menggunakannya sebagai alat perbankan, dan masuk ke rekening bank saat bepergian jauh lebih mudah dan lebih cepat melalui data seluler daripada ... Baca lebih banyak dan mengenkripsi data ponsel cerdas Anda Cara Mengenkripsi Data di Ponsel Cerdas AndaDengan skandal Prism-Verizon, apa yang diduga telah terjadi adalah bahwa Badan Keamanan Nasional Amerika Serikat (NSA) telah melakukan penambangan data. Artinya, mereka telah melalui catatan panggilan ... Baca lebih banyak .

The Takeaway

Fakta bahwa Anda sekarang mengetahui hal-hal ini adalah baik. Anda tahu ada orang jahat di luar sana, tetapi Anda juga tahu ada orang baik di luar sana yang membantu Anda juga. Anda telah belajar sedikit lebih banyak, dan itu bagus. Cukup memperlambat dan mulai memperhatikan. Jangan berkecil hati. didorong dan diberdayakan.

Dengan 20+ tahun pengalaman di bidang IT, pelatihan, dan perdagangan teknis, saya berkeinginan untuk berbagi apa yang telah saya pelajari dengan orang lain yang mau belajar. Saya berusaha keras untuk melakukan pekerjaan sebaik mungkin dengan sebaik mungkin, dan dengan sedikit humor.