Iklan

Setelah beberapa penggoda dari WikiLeaks, pada 7 Maret 2017 situs web peluit mengeluarkan satu set dokumen yang disebut Vault 7. Ini konon bocor dari dalam unit Pusat Intelijen Cyber CIA. Untuk menemani dokumen Vault 7, WikiLeaks menyiapkan siaran pers yang merinci latar belakang dan penemuan utama kebocoran tersebut.

Namun, beberapa jam setelah peluncurannya ada sejumlah tajuk sensasional yang mengklaim enkripsi pada aplikasi seperti WhatsApp dan Signal telah dikompromikan. Ini tidak benar, meskipun pelaporannya meluas. Jadi apa sebenarnya yang dikatakan kebocoran Vault 7 kepada kita, dan haruskah kita khawatir?

Apa Kebocoran Vault 7?

Dokumen Vault 7 adalah yang pertama dari serangkaian rilis dari WikiLeaks, dijuluki Tahun Nol, dari CIA's Center for Cyber Intelligence. Total ada 7.818 halaman web dengan 943 lampiran yang termasuk dokumen, gambar, dan file lainnya yang berasal dari tahun 2013 dan 2016.

Meskipun WikiLeaks tidak menyebutkan sumber untuk kebocoran tersebut, dalam siaran pers mereka, mereka menyatakan sumbernya "Ingin memulai debat publik tentang keamanan, penciptaan, penggunaan, proliferasi, dan kontrol demokratis atas senjata cyber ”.

Tidak seperti dalam rilis sebelumnya, WikiLeaks telah menyunting nama dan informasi pribadi lainnya sebelum dipublikasikan. Dalam pernyataan mereka, mereka juga mengatakan bahwa mereka dengan sengaja menarik informasi tertentu untuk mencegah "distribusi senjata cyber 'bersenjata'".

Apa yang ada di Vault 7?

Dokumen-dokumen di Vault 7 tampaknya berasal dari perangkat lunak yang disebut Confluence. Confluence adalah wiki internal untuk pengaturan perusahaan yang biasanya berjalan pada server Atlassian.

Server Atlassian terkenal sulit untuk diamankan, yang dapat memberikan indikasi bagaimana kebocoran ini mungkin terjadi.

Menjadi alat kolaborasi internal, rilis ini berisi proyek yang sedang dikerjakan, presentasi, dan dokumentasi teknis, di samping kode yang digunakan untuk mengeksekusi banyak eksploitasi. Meskipun ada sebagian besar dari ini yang telah ditahan oleh WikiLeaks.

Peretasan Smartphone Dengan Eksploitasi Nol Hari

Kerentanan perangkat lunak tidak bisa dihindari. Mereka sering ditemukan oleh para peneliti, yang melaporkannya ke pengembang. Pengembang akan menulis dan menggunakan tambalan dan kerentanan ditutup. Namun, jika penyerang menemukan kerentanan sebelum pengembang, mereka dapat membuat exploit, yang dikenal sebagai a serangan zero-day.

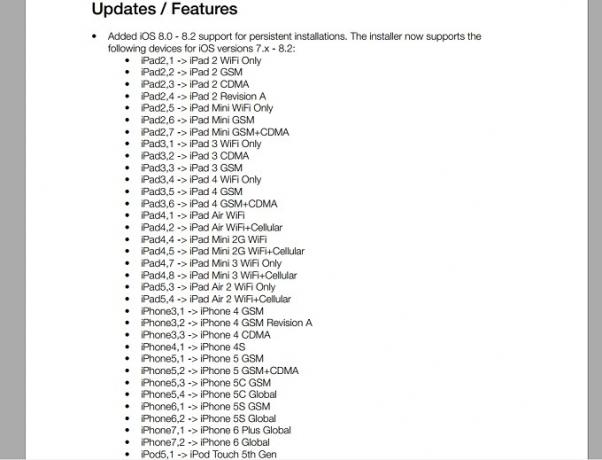

Vault 7 menunjukkan bahwa CIA memiliki akses ke sejumlah eksploitasi nol hari yang mereka gunakan untuk mengkompromikan perangkat Android dan iOS. Menariknya, tampaknya banyak upaya dilakukan untuk memastikan bahwa eksploitasi akan bekerja secara khusus pada perangkat Samsung. Sementara banyak eksploit Android lebih tua dari eksploit iOS, tidak jelas apakah itu karena eksploit masih beroperasi atau mereka telah mengalihkan fokus mereka ke iOS. Jelas ada banyak upaya yang dilakukan untuk perangkat iOS, karena Panduan Pengguna untuk exploit DBROOM menunjukkan bahwa hampir setiap model iPad, iPod, dan iPhone didukung.

Dokumen-dokumen menunjukkan bahwa CIA membeli banyak eksploitasi dari organisasi lain. Sebagai Edward Snowden menunjukkan di Twitter, ini adalah bukti pemerintah AS membayar untuk menjaga perangkat lunak tidak aman. Tentu saja, ini tidak biasa bagi organisasi intelijen atau penjahat cyber yang sering menggunakan eksploitasi ini. Yang tidak biasa adalah bahwa dalam kasus ini, Pemerintah membayar untuk menjaga warganya kurang aman dengan tidak mengungkapkan eksploitasi sehingga mereka dapat ditambal.

Weeping Angel & Samsung Smart TV

Anda mungkin ingat bahwa pada tahun 2015, dilaporkan bahwa TV Samsung mungkin memata-matai Anda. Pada saat itu, ini ditolak mentah-mentah oleh Samsung, dan mereka mengatakan bahwa audio hanya dikumpulkan sehingga mereka dapat memproses permintaan suara Anda. Ternyata sebenarnya Samsung Smart TV bisa memata-matai Anda, terima kasih kepada CIA.

Proyek Weeping Angel, dijalankan oleh Embedded Development Branch (EDB), menciptakan exploit yang dapat mengubah TV pintar Anda menjadi mikrofon, mampu melaporkan kembali semua audio ke CIA. Menurut satu dokumen dari Juni 2014, mereka bahkan punya rencana untuk menambahkan video capture, live streaming audio, dan menonaktifkan pemutakhiran otomatis.

Pembuat Hujan

Alat Pembuat Hujan memungkinkan CIA untuk mengumpulkan data sistem dan file tertentu dari komputer. Alat ini dapat dimasukkan ke dalam drive USB (atau media yang dapat dilepas lainnya) dan dipicu begitu pengguna membuka versi portabel VLC Media Player pada drive.

Data yang diambil akan dienkripsi pada media yang dapat dipindahkan, siap untuk didekripsi di lain waktu. Ini menyiratkan bahwa untuk eksploitasi ini berfungsi, agen CIA harus bisa mendapatkan akses fisik ke drive media. Panduan Pengguna Rain Maker mengatakan bahwa itu hanya akan berfungsi pada Windows XP, Vista, 7, 8, atau 8.1. Meskipun demikian panduan ini tertanggal Maret 2015, ada potensi bahwa Rain Maker telah diperluas untuk mendukung Windows 10.

Sistem Kontrol Kendaraan

Internet memiliki gerakan Things membujuk banyak produsen yang menambahkan koneksi internet Internet of Things: 10 Produk Berguna yang Harus Anda Coba pada tahun 2016Internet of Things meningkat pada tahun 2016, tetapi apa artinya sebenarnya? Bagaimana Anda secara pribadi mendapat manfaat dari Internet of Things? Berikut adalah beberapa produk bermanfaat untuk diilustrasikan. Baca lebih banyak untuk produk mereka membuat mereka jauh lebih baik. Namun, ada beberapa yang Anda benar-benar tidak ingin terhubung 5 Perangkat yang TIDAK Anda Ingin Terhubung ke Internet of ThingsInternet of Things (IoT) mungkin bukan segalanya yang diinginkan. Bahkan, ada beberapa perangkat pintar yang Anda mungkin tidak ingin terhubung ke web sama sekali. Baca lebih banyak - suka mobilmu.

Sementara kita telah melihat kendaraan penumpang diretas sebelumnya di Black Hat USA, ini dilakukan sebagai pembuktian konsep etis. Yang mengkhawatirkan, EDB tampaknya juga mencari cara untuk mengkompromikan kendaraan yang terhubung. Meskipun satu-satunya informasi yang diberikan Vault 7 kepada kami tentang hal ini adalah risalah rapat pada bulan Oktober 2014, hal ini menimbulkan kekhawatiran bahwa mereka berpotensi mencari eksploitasi nol hari di mobil kami.

Sidik Jari & Pembingkaian Pemerintah Lainnya

Kembali pada tahun 2010, berita dari a cacing komputer bernama Stuxnet yang telah menginfeksi dan menyebabkan kerusakan pada program nuklir Iran. Banyak peneliti keamanan percaya bahwa cacing itu dibuat oleh pemerintah Amerika dan Israel. Ini karena setiap serangan akan mengandung "sidik jari" yang dapat mengidentifikasi keadaan tertentu atau peretasan kolektif.

Vault 7 berisi dokumen yang menunjukkan CIA memelihara database malware yang dikenal, keylogger, dan spyware dan eksploit lainnya. Ini digunakan untuk membangun koleksi sidik jari dari berbagai negara di seluruh dunia di bawah proyek UMBRAGE. Mereka kemudian dapat menggunakan sidik jari itu untuk menyesatkan atribusi serangan jika ditemukan.

Ini hanya sebagian kecil dari serangan yang termasuk dalam Vault 7. Ada banyak lagi yang berkaitan dengan Windows, Linux, dan Mac OS. Kebocoran ini juga menunjukkan bahwa mereka mengembangkan eksploit untuk router, serta mencari kompromi perangkat lunak anti-virus.

Sementara informasi teknis memberikan wawasan yang menarik, dan terkadang mengkhawatirkan, tentang bagaimana CIA upaya untuk menyusup ke organisasi dan individu lain, ada juga sisi yang lebih manusiawi tampilan. Banyak eksploitasi dinamai karakter dalam budaya nerd - seperti Weeping Angels, mungkin terinspirasi oleh makhluk dari Dokter yang alam semesta.

Apakah CIA Hack WhatsApp?

Dalam siaran pers Vault 7, WikiLeaks telah menyatakan:

Teknik-teknik ini memungkinkan CIA untuk memotong enkripsi WhatsApp, Signal, Telegram, Wiebo, Confide dan Cloackman dengan meretas ponsel "pintar" yang mereka jalankan dan mengumpulkan lalu lintas audio dan pesan sebelum enkripsi diterapkan.

Mereka kemudian secara luas berbagi tweet yang menekankan bahwa "CIA [mampu] untuk memotong enkripsi". Hal ini menyebabkan sebagian besar organisasi media menjalankan dengan tajuk utama bahwa WhatsApp, Telegram, dan enkripsi Signal telah dikompromikan.

WikiLeaks # Vault7 menegaskan CIA secara efektif dapat mem-bypass Signal + Telegram + WhatsApp + Confide enkripsihttps://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 Maret 2017

Sayangnya, outlet ini tidak membutuhkan waktu untuk menggali lebih dalam, atau mempertimbangkan pernyataan asli WikiLeaks. Dengan melihat detailnya, jelas bahwa enkripsi di salah satu aplikasi ini tidak terganggu. Sebaliknya, WikiLeaks memilih untuk melakukan editorial. CIA telah menggunakan eksploitasi nol hari untuk mengkompromikan smartphone yang menjalankan iOS dan Android.

Yeay! @nytimes sedang memperbarui, mengoreksi. Gerai lain, silakan ikuti contoh & lihat utas untuk daftar ahli. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7 Maret 2017

Dengan mengorbankan perangkat, mereka akan dapat mengakses data itu tidak dienkripsi. Pendekatan ini tidak sama dengan mengkompromikan mekanisme enkripsi.

Bisakah Anda Percayai WikiLeaks?

Menurut situs web mereka “WikiLeaks adalah media multi-nasional… [yang] mengkhususkan diri dalam analisis dan publikasi dataset besar yang disensor atau materi yang dibatasi. " Setelah didirikan oleh Julian Assange yang sekarang terkenal, mereka menerbitkan rilis pertama mereka pada bulan Desember 2006.

Ini mendapatkan ketenaran dan ketenaran di seluruh dunia setelah menerbitkan kabel diplomatik dari pemerintah Amerika Serikat pada tahun 2010. Setelah rilis kabel, AS meluncurkan penyelidikan kriminal ke WikiLeaks. Sekitar waktu yang sama, Assange dituduh melakukan pelecehan seksual dan pemerkosaan di Swedia dan permintaan dibuat untuk mengekstradisi dia. Untuk mencegah ekstradisinya ke Swedia atau AS, Assange meminta suaka dari Kedutaan Besar Ekuador di London, tempat ia tinggal sejak 2012. WikiLeaks terus mempublikasikan kebocoran sementara itu termasuk Peretas DNC dan email Podesta WikiLeaks, DNC, dan John Podesta: Yang Perlu Anda KetahuiApa yang terjadi dengan Wikileaks dan pemilihan presiden 2016? Apakah Rusia meretas DNC? Apakah Hillary Clinton korup? Dan apakah ilegal bagi Rata-Rata Joe untuk membaca email yang bocor? Ayo cari tahu. Baca lebih banyak menjelang Pemilihan Presiden AS pada tahun 2016.

Kebocoran email DNC dan Podesta telah banyak dilaporkan sebagai pekerjaan agen intelijen dan mata-mata Rusia. Meskipun klaim itu telah disengketakan oleh Rusia dan Administrasi Trump, tuduhan itu tetap ada. Sejarah Julian Assange yang tegang dengan AS telah membuat banyak orang percaya bahwa ia bertindak bersama Rusia pemerintah untuk merusak kepercayaan dalam sistem pemilihan A.S., dan untuk membantu Donald Trump memenangkan Kepresidenan. Ini diyakini oleh beberapa orang sebagai tindakan balas dendam setelah mantan Menteri Luar Negeri Hillary Clinton diduga menyarankan agar Assange melakukan serangan drone mengikuti rilis WikiLeaks sebelumnya.

Pada akhirnya, hal ini menimbulkan keraguan terhadap publikasi WikiLeaks terbaru, karena mereka merasa demikian organisasi tidak dapat dipercaya untuk tidak memihak, khususnya dalam kaitannya dengan masalah AS pemerintah.

Fakta bahwa "# Vault7"dirilis adalah bukti bahwa nilainya jauh lebih penting sebagai bahan pembicaraan politik daripada sebagai senjata teknis apa pun.

- SwiftOnSecurity (@SwiftOnSecurity) 7 Maret 2017

Pelaporan yang Salah Editorial

Rilis Vault 7 juga berbeda dari publikasi WikiLeaks sebelumnya. Meskipun WikiLeaks cenderung menawarkan latar belakang dan ringkasan kontekstual untuk rilis mereka, siaran pers untuk Vault 7 tampaknya telah disunting untuk menekankan aspek-aspek tertentu. Seperti yang telah kita lihat, mereka berperan penting dalam kesalahan pelaporan enkripsi baik dalam siaran pers mereka, dan kemudian lagi di Twitter.

Apakah penting kebenarannya, ketika WikiLeaks dapat menulis berita utama, dan beberapa hari kemudian tidak ada yang bisa menemukan apa yang mereka bicarakan?

- SwiftOnSecurity (@SwiftOnSecurity) 7 Maret 2017

Sepertinya staf di WikiLeaks mengambil sendiri untuk memasukkan aplikasi terenkripsi populer ke dalam percakapan saat pembacaan awal Vault 7 tidak menunjukkan referensi ke salah satu aplikasi WikiLeaks terdaftar. Meskipun banyak outlet kemudian mengoreksi tajuk awal mereka untuk mencerminkan bahwa enkripsi tidak rusak, kesan abadi dari pernyataan tersebut dapat merusak kepercayaan dalam enkripsi.

Keunikan lain dalam rilis ini adalah bahwa WikiLeaks secara independen mereduksi lebih dari 7.000 informasi. Meskipun mereka telah menghadapi kritik keras karena tidak melakukannya di masa lalu, bahkan dari Edward Snowden, perubahan mendadak ini mengejutkan. Ini sangat aneh mengingat WikiLeaks sendiri mengatakan bahwa "setiap redaksi adalah propaganda."

@Yami_no_Yami_YY @ggwaldwald Pembaca tidak diberi tahu. Setiap redaksi adalah propaganda untuk "membunuh informasi", yang mengancam semua sumber dan kami

- WikiLeaks (@wikileaks) 24 November 2013

Laporan awal menunjukkan bahwa dokumen di dalam Vault 7 asli sehingga poin mendasar bahwa CIA telah menggunakan eksploitasi dalam teknologi populer untuk meretas individu tampaknya benar. Namun, narasi seputar rilis ini mungkin tidak memihak seperti yang Anda yakini WikiLeaks.

Haruskah Anda Khawatir?

Fakta bahwa CIA memiliki kemampuan untuk berkompromi dengan banyak perangkat yang kami gunakan setiap hari, termasuk smartphone, komputer, laptop, dan perangkat rumah pintar kami sangat meresahkan. Jika informasi Vault 7 telah diteruskan antar informan selama sekitar satu tahun sudah seperti yang disarankan, maka ada peluang bagus bahwa eksploitasi dalam kebocoran tersebut akan berada di tangan berbagai penjahat dan pemerintah lain di sekitarnya dunia.

Sementara itu bisa mengkhawatirkan ada beberapa harapan yang bisa ditemukan. Sebagian besar eksploitasi yang tercantum dalam kebocoran Vault 7 setidaknya berusia lebih dari satu tahun, dan ada potensi bahwa mereka telah ditambal dalam rilis berikutnya. Bahkan jika mereka tidak melakukannya, ada peluang bagus bahwa sekarang informasi ini bersifat publik perusahaan yang terkena dampak akan bekerja untuk menambal mereka segera.

OH: "Enkripsi mendorong agen-agen intelijen dari pengawasan massal yang tidak terdeteksi menjadi serangan-serangan yang berisiko tinggi, mahal, dan ditargetkan."

- zeynep tufekci (@zeynep) 7 Maret 2017

Alasan lain untuk kenyamanan, meskipun sangat parah kebocorannya, adalah bahwa untuk sebagian besar eksploitasi yang dilakukan CIA, perlu ada beberapa bentuk akses fisik ke target atau perangkat mereka. Ini berarti bahwa, dari apa yang telah kita lihat sejauh ini, tidak ada kemampuan untuk pengawasan massal seperti yang kita lihat dalam kebocoran NSA Edward Snowden. Bahkan, sejumlah besar eksploitasi bergantung pada agen yang mampu melakukan rekayasa sosial secara efektif untuk mendapatkan akses atau informasi.

Kebenaran yang tidak nyaman adalah bahwa kita ingin badan intelijen "kita" memiliki kemampuan ini... tetapi tidak ada orang lain yang... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8 Maret 2017

Fakta bahwa CIA mengembangkan alat untuk memungkinkan mereka memata-matai organisasi asing dan orang-orang yang tertarik seharusnya tidak terlalu mengejutkan. Seluruh tujuan CIA adalah untuk mengumpulkan informasi keamanan nasional dari seluruh dunia. Meskipun rusak dengan tradisi waktu dihormati dari mata-mata gaya James Bond, kebocoran Vault 7 menunjukkan bagaimana komunitas intelijen bergeser ke era digital.

Penyebab Kepedulian?

Sementara Vault 7 hanyalah yang pertama dari serangkaian rilis yang dijanjikan di bawah Tahun Nol, ini memberi kami wawasan tentang bagaimana CIA beroperasi sekarang karena pengumpulan intelijen telah bergerak digital. Meskipun luasnya eksploitasi mereka cukup mencengangkan, terutama jumlah untuk perangkat iOS dan Linux, itu mungkin tidak mengejutkan seperti klaim awal yang disarankan.

Seperti yang dicatat oleh tweet dari Hunt Troy kita semua mengharapkan pemerintah kita melakukan yang terbaik untuk melindungi kita dan keamanan kita dari mereka yang ingin melakukan kejahatan, tetapi mereka sering dikritik ketika upaya mereka terungkap.

Meskipun peluang bahwa Anda akan ditargetkan oleh CIA relatif tipis, sekarang eksploitasi ini bersifat publik, mungkin bijaksana untuk memberi diri Anda pemeriksaan keamanan Lindungi Diri Anda Dengan Pemeriksaan Keamanan dan Privasi TahunanKami hampir dua bulan memasuki tahun baru, tetapi masih ada waktu untuk membuat resolusi positif. Jangan terlalu banyak minum kafein - kita sedang berbicara tentang mengambil langkah-langkah untuk menjaga keamanan dan privasi online. Baca lebih banyak . Pastikan Anda tidak menggunakan kembali kata sandi, gunakan pengelola kata sandi Bagaimana Pengelola Kata Sandi Menjaga Kata Sandi Anda AmanKata sandi yang sulit diretas juga sulit diingat. Ingin aman? Anda memerlukan pengelola kata sandi. Inilah cara mereka bekerja dan bagaimana mereka membuat Anda tetap aman. Baca lebih banyak , perbarui perangkat lunak, dan waspadai serangan rekayasa sosial Cara Melindungi Diri Anda Dari 8 Serangan Rekayasa Sosial IniApa teknik rekayasa sosial yang akan digunakan seorang hacker dan bagaimana Anda melindungi diri dari mereka? Mari kita lihat beberapa metode serangan yang paling umum. Baca lebih banyak .

Mungkin bagian yang paling mengkhawatirkan dari Vault 7 bukanlah eksploitasi itu sendiri. Itu Vault 7, atau Tahun Nol, terbuka menunjukkan bahwa meskipun memiliki akses ke berpotensi "senjata cyber" yang berbahaya, CIA tidak dapat melindungi ini agar tidak bocor ke seluruh dunia untuk melihat.

Apa yang Anda dapatkan dari rilis WikiLeaks terbaru? Apakah itu sesuatu yang perlu dikhawatirkan atau Anda sudah curigai? Apa yang akan terjadi di sisa Tahun Nol kebocoran? Beri tahu kami pemikiran Anda di komentar!

Kredit Gambar: Gearstd / Shutterstock

James adalah Editor Pembelian & Peranti Keras Berita dari MakeUseOf dan penulis lepas yang bersemangat membuat teknologi dapat diakses dan aman bagi semua orang. Selain teknologi, juga tertarik pada kesehatan, perjalanan, musik, dan kesehatan mental. Menguasai Teknik Mesin dari University of Surrey. Juga dapat ditemukan tulisan tentang penyakit kronis di PoTS Jots.